DKIM (DomainKeys Identified Mail) ist ein E-Mail-Authentifizierungsprotokoll, das es den Empfängern ermöglicht, zu überprüfen, ob eine E-Mail-Nachricht wirklich von der Domain stammt, von der sie behauptet, zu stammen. Da Spam häufig gefälschte Kopfzeilen enthält, ist diese Art der Authentifizierung erforderlich. In diesem Artikel zeigen wir Ihnen Schritt für Schritt, wie Sie OpenDKIM mit Postfix auf CentOS Linux installieren und konfigurieren.

DKIM nutzt Public-Key-Kryptographie, um Absender in die Lage zu versetzen, gültige E-Mails elektronisch so zu signieren, dass die Empfänger sie überprüfen können. DKIM schützt außerdem E-Mails vor Manipulationen und bietet nahezu durchgängige Integrität von der Signatur bis zum validierenden Mail Transfer Agent (MTA).

Im Folgenden erfahren Sie, wie Sie DKIM mit Postfix MTA auf CentOS 8 installieren und konfigurieren.

Installieren und Konfigurieren von OpenDKIM mit Postfix unter CentOS Linux

Schritt 1: Installation

Installieren Sie zunächst OpenDKIM.

sudo yum install opendkim

Schritt 2: OpenDKIM-Konfiguration

Bearbeiten Sie die OpenDKIM-Hauptkonfigurationsdatei

sudo nano /etc/opendkim.conf

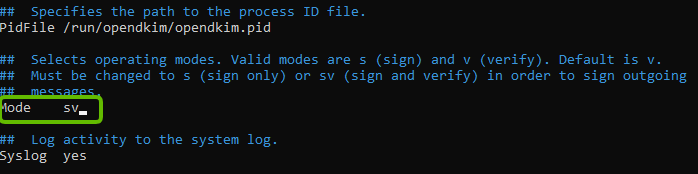

Suchen Sie die Zeile „Modus v“, und ändern Sie sie in „Modus sv“.

Standardmäßig ist OpenDKIM auf den Verifizierungsmodus (v) eingestellt, der die DKIM-Signaturen der eingehenden E-Mails überprüft. Um den Signiermodus für ausgehende E-Mails zu aktivieren, müssen wir „Mode sv“ eingeben.

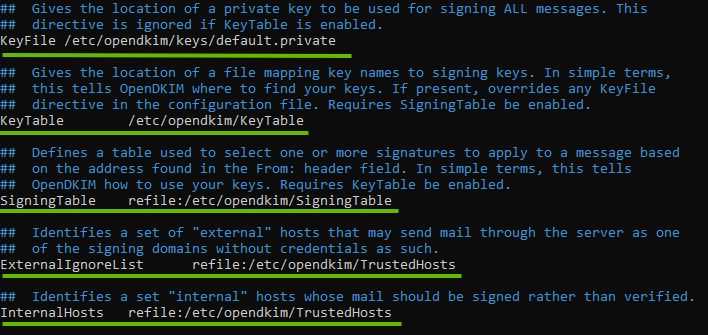

Suchen Sie dann die folgenden Zeilen und entfernen Sie den Kommentar (#).

Keyfile

KeyTable

SigningTable

ExternalIgnoreList

InternalHosts

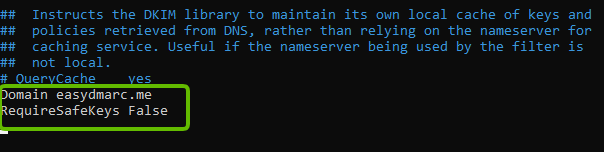

Fügen Sie am Ende dieser Datei Ihre

Domain yourdomain.com

hinzu und

RequireSafeKeys False

Als nächstes müssen wir die Signiertabellendatei bearbeiten

sudo nano /etc/opendkim/SigningTable

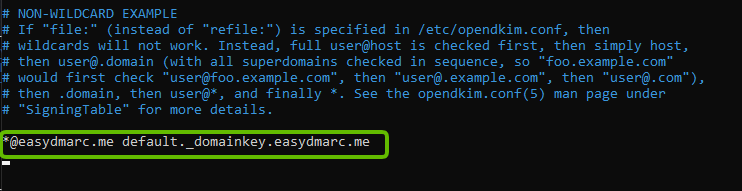

Fügen Sie die folgende Zeile am Ende der Datei ein. Dies teilt OpenDKIM mit, dass wenn ein Absender auf Ihrem Server eine @yourdomain.com-Adresse verwendet (in diesem Beispiel *@easydmarc.me), er mit dem Schlüssel default._domainkey.yourdomain.com (in diesem Beispiel default._domainkey.easydmarc.me) signiert werden soll.

*@yourdomain.com yourselector._domainkey.yourdomain.com

Hinweis: Standard ist der DKIM-Selektor. Eine Domain kann mehrere DKIM-Signaturen haben. Mit dem DKIM-Selektor können Sie einen bestimmten DKIM-Schlüssel auswählen. Sie können einen beliebigen Namen Ihrer Wahl verwenden, aber stellen Sie sicher, dass Sie nicht bereits eine DKIM-Signatur mit demselben Selektornamen implementiert haben.

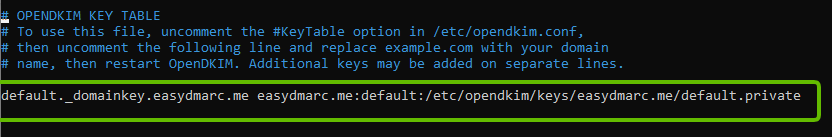

Speichern und schließen Sie die Datei KeyTable und bearbeiten Sie sie anschließend.

sudo nano /etc/opendkim/KeyTable

Fügen Sie die folgende Zeile hinzu, die den Speicherort des privaten DKIM-Schlüssels angibt.

youselector._domainkey.yourdomain.com yourdomain.com:selector:/etc/opendkim/keys/yourdomain.com/default.private

In diesem Bildschirmfoto ist der Selektor als Standard definiert.

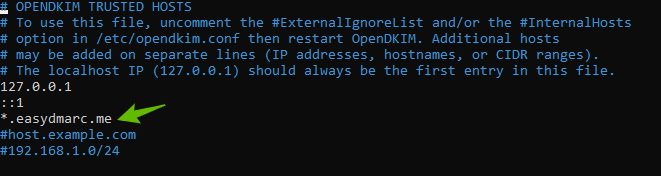

Speichern und schließen Sie die Datei. Bearbeiten Sie als nächstes die Datei „Trusted Hosts“.

sudo nano /etc/opendkim/TrustedHosts

127.0.0.0.1 und ::1 sind in dieser Datei standardmäßig enthalten. Fügen Sie nun die folgende Zeile hinzu: *.yourdomain.com

Schritt 3: Erzeugung von privaten/öffentlichen Schlüsseln

Erstellen Sie zunächst ein neues Verzeichnis für Ihre Domain.

sudo mkdir /etc/opendkim/keys/yourdomain.com

Dann müssen wir die Schlüssel mit dem Tool opendkim-genkey generieren.

sudo opendkim-genkey -b 1024 -d yourdomain.com -D /etc/opendkim/keys/yourdomain.com -s yourselector -v

Als Nächstes müssen wir opendkim zum Eigentümer der Schlüssel machen.

sudo chown opendkim:opendkim /etc/opendkim/keys -R

Schritt 4: Veröffentlichung des öffentlichen Schlüssels in Ihrem DNS

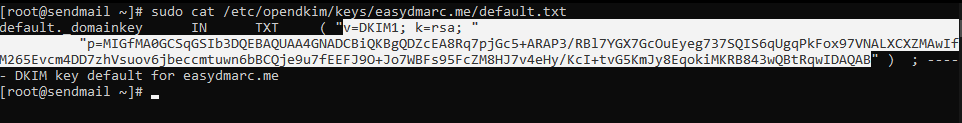

Rufen Sie den öffentlichen Schlüssel ab und zeigen Sie ihn an

sudo cat /etc/opendkim/keys/yourdomain.com/default.txt

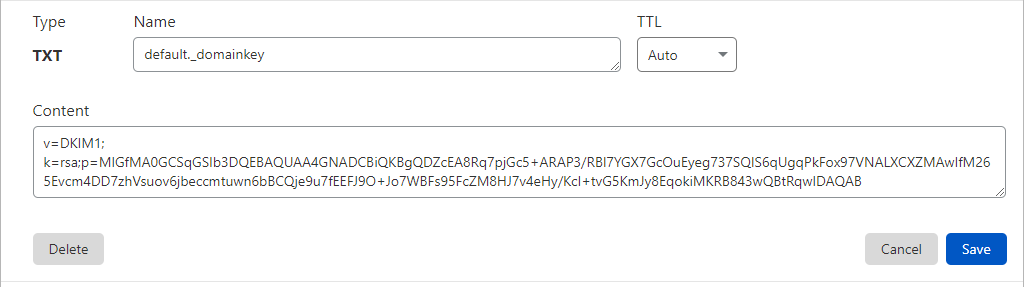

Sobald Sie den öffentlichen Schlüssel erhalten haben, implementieren Sie ihn in Ihrem DNS (in diesem Beispiel Cloudflare).

Wichtige Hinweise:

Name/Target: yourselector._domainkey

Inhalt: Der Wert, den Sie in der vorherigen Phase kopiert haben. Achten Sie darauf, Leerzeichen und Anführungszeichen zu entfernen.

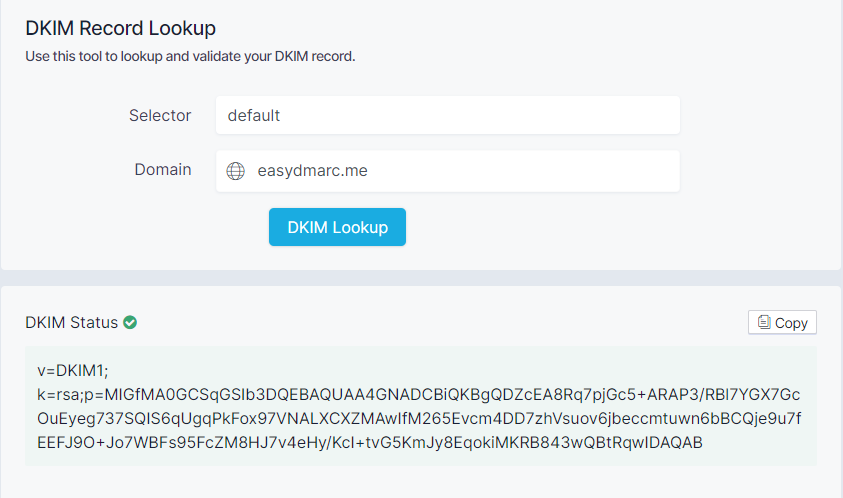

Nachdem Sie den öffentlichen DKIM-Schlüssel in Ihrem DNS veröffentlicht haben, bestätigen Sie die Gültigkeit von DKIM mit dem DKIM-Abfrage-Tool von EasyDMARC.

Schritt 5: Verbindung zwischen Postfix und OpenDKIM

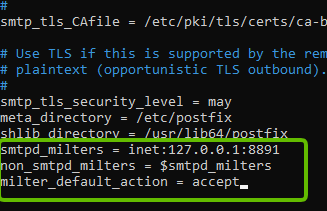

Bearbeiten Sie die Hauptkonfigurationsdatei von Postfix.

sudo nano /etc/postfix/main.cf

Fügen Sie die folgenden Zeilen am Ende der Datei „main.cf“ ein, damit Postfix OpenDKIM über das Milter-Protokoll aufrufen kann.

smtpd_milters = inet:127.0.0.1:8891

non_smtpd_milters = $smtpd_milters milter_default_action = accept

Speichern und schließen Sie die Datei. Starten Sie dann OpenDKIM und Postfix neu.

sudo service opendkim restart

sudo service postfix restart

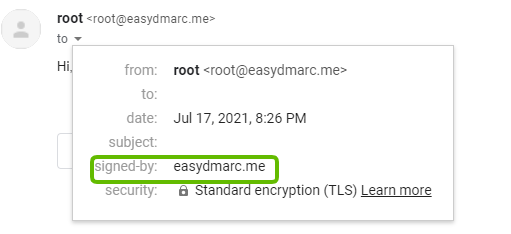

Schritt 6: DKIM-Prüfung

Senden Sie eine Test-E-Mail von Ihrem Server, um zu bestätigen, dass DKIM funktioniert.