Social-Engineering-Angriffe werden im digitalen Zeitalter immer häufiger durchgeführt. Leider ist auch die mangelnde Aufklärung über diese Angriffe sehr verbreitet. Es ist heute wichtiger denn je, über diese Angriffe Bescheid zu wissen, wenn Sie Ihre personenbezogenen Daten schützen wollen. Was können Sie tun, um sich zu schützen? Was sind die ersten Warnzeichen, die darauf hindeuten, dass Sie ein leichtes Ziel für Hacker sind? Lesen Sie weiter, um alles zu erfahren, was Sie über Social Engineering wissen müssen!

Was ist Social Engineering?

Social Engineering bezieht sich auf eine Reihe bösartiger Cybersicherheitsbedrohungen und Aktivitäten, die von Betrügern und Hackern durchgeführt werden. Wenn Sie Opfer eines Social-Engineering-Angriffs geworden sind, wurden Sie höchstwahrscheinlich psychologisch manipuliert, um personenbezogene Daten preiszugeben und dadurch in Gefahr zu bringen.

Die Täter untersuchen gründlich, wen sie ins Visier nehmen wollen, und sammeln Informationen über dessen schwache Sicherheitsprotokolle und potenzielle Einfallstore. Die häufigsten Gründe für Social-Engineering-Angriffe sind die Störung und Beschädigung von Daten, um Unannehmlichkeiten zu verursachen, vertrauliche Informationen zu erlangen und finanziellen Gewinn zu erzielen.

Diese Angriffe nutzen das Vertrauen des Opfers, seine Naivität und Nachlässigkeit im Umgang mit sensiblen Informationen aus. Diese Methode der Ausbeutung wird oft als Social-Engineering-Psychologie bezeichnet. Daher ist es sehr wichtig, jede Verhaltensschwäche zu vermeiden und Vorsicht walten zu lassen, wenn man zweifelhafte Nachrichten, E-Mails oder Anrufe erhält.

Die 5 wichtigsten Social-Engineering-Techniken

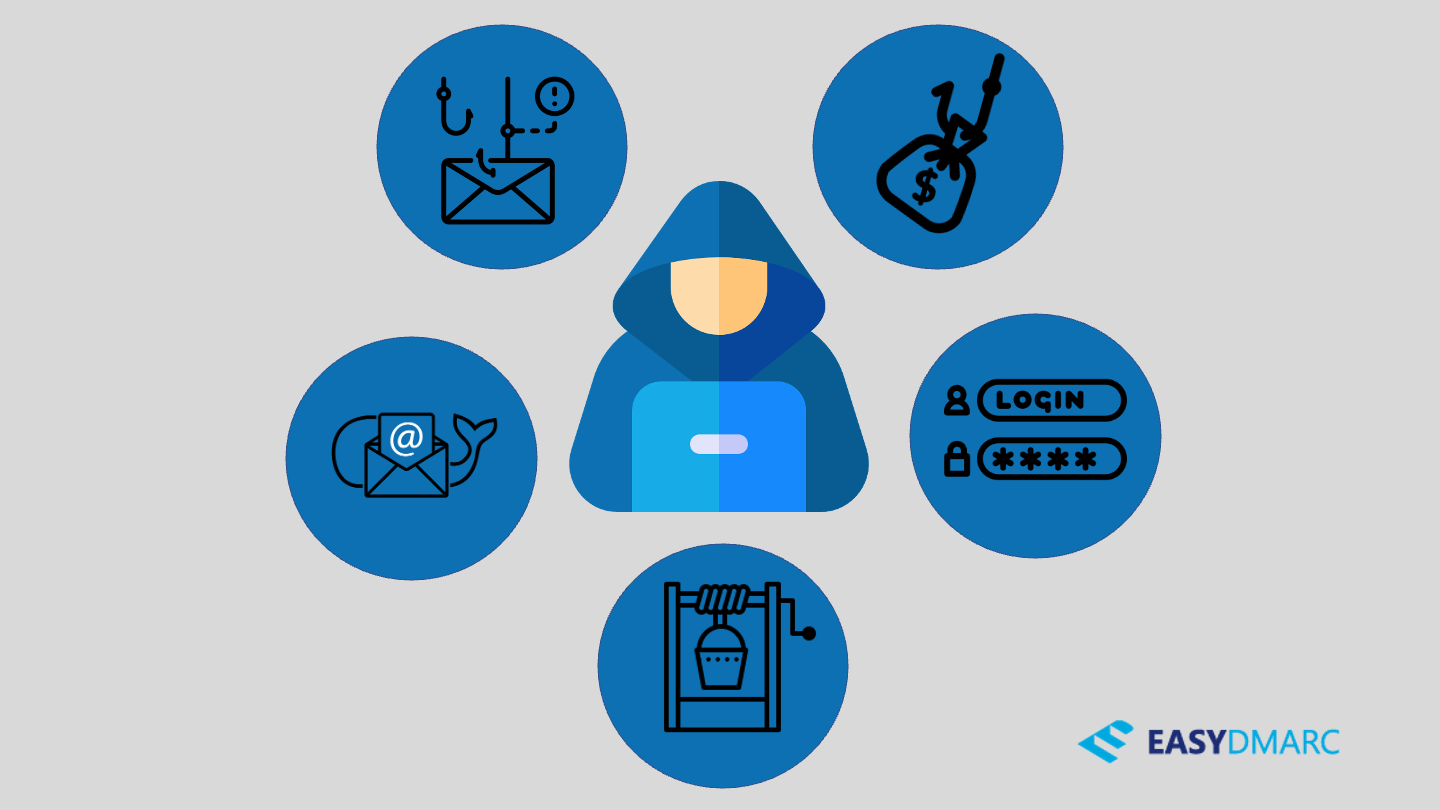

Betrüger und Hacker erfinden ständig neue und verbesserte Methoden, um unschuldige Opfer für ihre eigenen Zwecke auszunutzen. Trotz der zahlreichen Social-Engineering-Techniken, die es gibt, bleiben 5 von ihnen bestehen, weil sie in der heutigen Welt so verbreitet sind.

Diese 5 wichtigsten Social-Engineering-Techniken sind:

Phishing

Phishing-Angriffe werden über Nachrichten, soziale Medien, E-Mail oder SMS durchgeführt. Bei diesen Angriffen werden die Opfer dazu verleitet, eine bösartige Website aufzurufen, um sensible Informationen von ihnen zu erhalten. Die Angreifer nutzen die Opfer aus, indem sie sie emotional ansprechen, um Hilfe bitten und ihre Neugierde wecken. Eine gängige Methode eines Phishing-Angriffs besteht darin, das Vertrauen des Opfers zu gewinnen, indem die Identität einer seriösen Organisation mit deren Logos, Bildern, Domain und Textstilen vorgetäuscht wird. Diese Angriffsmethode gilt als eine der meistgenutzten Formen des Social Engineering.

Social-Engineering-Phishing-Techniken sind besonders effektiv, da die Hacker in der Lage sind, betrügerische Nachrichten von E-Mail-Adressen zu versenden, die so aussehen, als stammten sie von genau der gleichen Domain des Unternehmens, das sie angreifen. Obwohl das von ihnen genutzte Schlupfloch leicht zu sichern ist, sind jedes Jahr immer noch Tausende von Unternehmen betroffen, weil sie die Herkunft ihrer E-Mails nicht authentifizieren. Mit einer einfachen DMARC-Eintrag-Abfrage können Sie feststellen, ob Ihr Unternehmen gefährdet ist.

Warnzeichen für Phishing-Angriffe:

- Die Angreifer behaupten fälschlicherweise, dass sie verdächtige Aktivitäten oder Anmeldeversuche bemerkt haben.

- Sie behaupten, dass es einen Fehler bei Ihren Zahlungsdaten oder Ihrem Bankkonto gibt.

- Die E-Mails oder Textnachrichten, die sie versenden, enthalten eine gefälschte Rechnung.

- Sie werden aufgefordert, sensible Informationen zu bestätigen.

Watering Hole

Watering-Hole-Angriffe werden in der Regel von geschickten Angreifern durchgeführt. Bei diesen Angriffen wird schädlicher Code von einer legitimen Website heruntergeladen oder gestartet. Diese Angreifer können die Angriffe manchmal direkt gegen anfällige Software starten, die von der beabsichtigten Zielgruppe verwendet wird, und nicht gegen eine von ihr besuchte Website. Um den Wert der Personen zu erhalten, die sie ausnutzen wollen, können die Betrüger sogar Monate warten, bevor sie den Angriff starten.

Aufgrund der Art dieser Angriffe und der Tatsache, dass sie oft von hochqualifizierten Hackern nach gründlicher Planung durchgeführt werden, gibt es keine Warnzeichen dafür, dass Sie bald angegriffen werden. Denken Sie auch daran, dass diese Angriffe nicht auf Einzelpersonen, sondern auf ein breites Publikum abzielen. Der SolarWinds-Angriff, einer der raffiniertesten Cyberangriffe der letzten Jahre, führte dazu, dass mehr als 18.000 Benutzer eine verseuchte Software herunterluden.

Whaling-Angriffe

Whaling-Angriffe sind eine Art von Phishing-Aktivitäten. Bei dieser Technik zielen die Angreifer auf Personen ab, von denen angenommen wird, dass sie privilegierten Zugang zu Systemen oder wertvollen Informationen haben. Einige der häufigsten Opfer von Whaling-Angriffen sind leitende Angestellte und Netzwerkadministratoren. Diese auch als Spear-Phishing bezeichneten Angriffe werden nach sorgfältiger Recherche durchgeführt, um sicherzustellen, dass sie erfolgreich sind und ihre Opfer in die Falle locken.

Warnzeichen für Whaling-Angriffe:

- Ein Betrüger, der einen Whaling-Angriff durchführt, verwendet oft einen Domain-Namen, der einem seriösen Namen sehr ähnlich ist. Die Unterschiede sind kaum wahrnehmbar und äußerst subtiler Natur.

- Handelt es sich um einen neu registrierten Domain-Namen? Diese sind mit größerer Wahrscheinlichkeit verdächtig.

- Verdächtige Nachrichten enthalten Schlüsselwörter wie „Überweisung“ oder „Banküberweisung“.

Pretexting

Betrüger, die diese Social-Engineering-Technik anwenden, erstellen eine falsche Identität, um ihre Zielpersonen dazu zu bringen, vertrauliche Informationen preiszugeben. Beispiele für Pretexting sind die Abfrage von Anmeldedaten und Passwörtern durch einen Angreifer, der sich als externer IT-Dienstleister ausgibt. Die Zugangsdaten zu Bankwebsites und die Bestätigung von Kontonummern werden häufig durch Pretexting erlangt.

Warnzeichen für Pretexting:

- Sie erhalten eine verdächtige Nachricht, in der Sie aufgefordert werden, personenbezogene Daten zu überprüfen, z. B. Ihren Wohnort, Ihr Geburtsdatum oder Ihre Kontonummer.

- Ein Betrüger versucht, ein Gespräch mit „Sind Sie verfügbar?“ zu beginnen, um eine Beziehung aufzubauen. Der Zweck dieser Taktik ist es, die Wachsamkeit des Opfers zu verringern und es anfälliger für das zu machen, was folgen wird.

- Sie erhalten eine Nachricht mit einer Aufforderung von einer hochrangigen Person, mit der Sie normalerweise nicht in Kontakt stehen, z. B. einem Geschäftsführer. In diesen Nachrichten werden Sie oft aufgefordert, etwas Dringendes zu tun, wobei der „CEO“ behauptet, in einem Meeting beschäftigt zu sein.

Lockvogel- und Quid-pro-Quo-Angriffe

Bei Lockvogelangriffen bieten die Betrüger ihren Opfern in der Regel nützliche Informationen an, z. B. ein Software-Update oder einen infizierten USB-Token.

Quid-pro-Quo-Angriffe sind den Lockangeboten sehr ähnlich. Der Hauptunterschied besteht darin, dass die Hacker bei diesen Angriffen eine Aktion versprechen, die für das Opfer von Vorteil ist. Um die für sie vorteilhafte Aktion zu erhalten, werden die Opfer aufgefordert, im Gegenzug eine Aktion durchzuführen. Ein Beispiel dafür, wie Angreifer Quid-pro-Quo-Angriffe durchführen, ist, dass sie verschiedene Durchwahlen in einem Unternehmen anrufen, sich als IT-Supportmitarbeiter ausgeben und jemanden ansprechen, der tatsächlich ein Supportproblem hat.

Warnzeichen für Lockvogel- und Quid-pro-Quo-Angriffe:

- Sie erhalten aus heiterem Himmel ein Angebot für Downloads und Anhänge, die zu gut erscheinen, um wahr zu sein.

- Diese „tollen Angebote“ werden auch auf Social-Media-Seiten und Websites angezeigt, die Sie über die Internetsuche erreichen.

- Sie erhalten einen zufälligen Anruf von jemandem, der behauptet, eine Dienstleistung wie IT-Support anzubieten.

So schützen Sie sich vor Social-Engineering-Angriffen

Neben praktischen Maßnahmen, die verhindern, dass Sie oder Ihr Computer kompromittiert werden, besteht die beste Vorbeugung manchmal darin, das richtige Verhalten an den Tag zu legen. Das fängt damit an, die wichtigsten psychologischen Hebel zu erkennen, die von Social-Engineering-Tätern eingesetzt werden:

- Dringlichkeit. Handeln Sie außerhalb Ihrer privaten oder beruflichen Gewohnheiten und Vorrechte, unter ungewöhnlichen Umständen, die sofortige Maßnahmen erfordern? Dann sollten Sie die Pause-Taste drücken, um die Situation zu überdenken.

- Einfühlungsvermögen. Viele Betrüger nutzen den Retter-Komplex ihrer Opfer aus. Jemandem in Not zu helfen, ist ein starker Motivationsfaktor. Seien Sie sich bewusst, dass Ihr Urteilsvermögen durch das Streben nach dieser Befriedigung getrübt werden kann.

- Furcht. Die Aussicht, Geld zu verlieren oder von einem Virus infiziert zu werden, ist eine häufige Falle von Hackern. Sie senden beängstigende Warnungen, um Sie zu einer Reaktion zu bewegen – nur um dieses Mal wirklich gehackt zu werden.

- Gier. Im Gegensatz zur Furcht, aber nach einem ähnlichen Muster funktionierend, ist Gier ein mächtiges Werkzeug, das Hacker einsetzen können. Wenn Sie online in den Genuss eines völlig unerwarteten Gewinns kommen, sind Sie wahrscheinlich auf eine Täuschung hereingefallen.

Sympathie, Solidarität, Autorität… Die Bandbreite der Emotionen, die genutzt werden können, um eine Beziehung aufzubauen und das Vertrauen einer Person zu gewinnen, ist so groß wie die Vorstellungskraft der Hacker. Dabei geht es oft um den Begriff der Unmittelbarkeit, mit einem starken psychologischen Anreiz.

Und manchmal sind es mehrere Hebel gleichzeitig, wie bei Social-Engineering-Beispielen von E-Mails, die von CEOs mit der Bitte um eine dringende Geldüberweisung eingehen. Wenn Sie sich dieser emotionalen Dynamik bewusst sind, können Sie sie erkennen.

Praktische Schritte zur Verhinderung von Social-Engineering-Hacking

Wir alle haben das Sprichwort „Vorsicht ist besser als Nachsicht“ schon oft in unserem Leben gehört, und im Zusammenhang mit Social Engineering könnte es nicht zutreffender sein. Im Folgenden erfahren Sie, was Sie tun können, um sich davor zu schützen, ein Opfer zu werden:

- Identifizieren Sie die Quelle von Nachrichten, um festzustellen, ob sie vertrauenswürdig sind.

- Lehnen Sie unaufgeforderte Hilfeanfragen oder Hilfsangebote ab.

- Löschen Sie Anfragen nach sensiblen Informationen und Passwörtern.

- Stellen Sie Ihren Spam-Filter auf eine hohe Sicherheitsstufe ein.

- Schützen Sie Ihr E-Mail-Ökosystem mit einem vertrauenswürdigen Partner für Cybersicherheit im Bereich Social Engineering, wie z. B. EasyDMARC.

- Seien Sie immer vorsichtig und antworten Sie nur auf Nachrichten, bei denen Sie sich 100%ig sicher sind.

- Schützen Sie Ihre Geräte durch die Installation von Antiviren-Software, Firewalls und E-Mail-Filtern.

- Reagieren Sie auf Nachrichten und Anrufe mit der Frage „Wer ist Ihr Vorgesetzter?“, um die Identität des Absenders zu überprüfen.

- Achten Sie auf Ihren digitalen Fußabdruck – stellen Sie sicher, dass keine Details, die zum Zugriff auf Ihre Konten und sensiblen Informationen verwendet werden können, in sozialen Medien veröffentlicht werden.

Das war’s!

Das ist also alles, was Sie über Social-Engineering-Angriffe wissen müssen. Das Wichtigste, was Sie tun können, um sich zu schützen, ist, ein wenig Wachsamkeit und Vorsicht walten zu lassen. Betrüger und Hacker nutzen diejenigen aus, die eine Verhaltensschwäche zeigen, daher ist es am besten, wenn Sie immer auf der Hut sind. Das Wichtigste dabei ist: Vorbeugende Maßnahmen sind der Schlüssel!