Die Nutzung des Internets nimmt in der Weltbevölkerung weiter zu. Heute ist das World Wide Web für Millionen von Haushalten und Unternehmen lebenswichtig. Dieses enorme Wachstum hat die Informationssicherheit in letzter Zeit zu einem brennenden Thema gemacht.

Jeden Tag werden neue Cyber-Bedrohungen entdeckt, und die Notwendigkeit für Unternehmen, ausgefeilte Sicherheitsmaßnahmen zu ergreifen, ist wichtiger denn je. Eine der neuesten Cyberattacken ist das so genannte Tabnabbing.

Während der menschliche Faktor oft das schwächste Glied in einem Cyberangriff ist, müssen Benutzer beim Tabnabbing keine Aktion ausführen, d. h. auf einen bösartigen Link klicken oder einen Anhang herunterladen.

In diesem Artikel zeigen wir Ihnen, wie Sie Tabnabbing verhindern können.

Aber zuerst müssen Sie verstehen, was es bedeutet. Also, was ist Tabnabbing?

Was ist Tabnabbing?

Tabnabbing ist ein Social-Engineering-Angriff aus der Kategorie Phishing. Im Wesentlichen werden dabei inaktive Webseiten, die in Ihrem Browser geöffnet sind, manipuliert. Dieser Angriff leitet eine legitime Seite auf eine bösartige Website des Angreifers um. Wie andere Phishing-Methoden zielt auch ein Tabnabbing-Angriff darauf ab, Benutzer zur Eingabe ihrer Anmeldedaten und anderer vertraulicher Informationen zu verleiten.

Schauen wir uns ein Tabnabbing-Beispiel an, um ein besseres Verständnis zu bekommen.

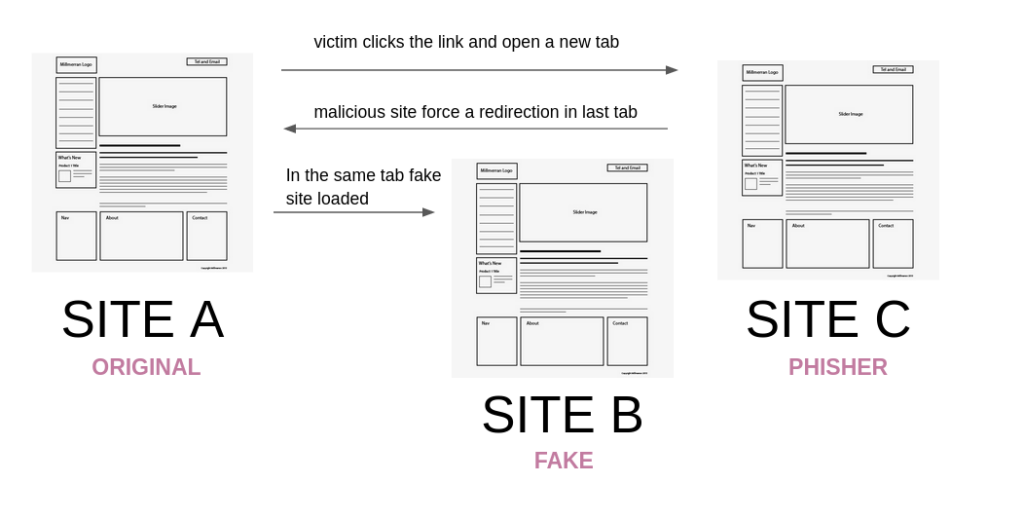

Nehmen wir an, Sie befinden sich auf Website A, einer Seite für soziale Medien oder einem Blog, und klicken auf einen Link mit einem Ziel = „_blank“, der Sie auf Website B weiterleitet.

Von Website B leitet ein Angreifer dann Website A auf eine bösartige Seite auf Website C um, bei der es sich um eine Anmeldeseite handeln kann, die scheinbar identisch und legitim wie die von Website A aussieht.

Was ist die Same-Origin-Richtlinie?

Um diese Richtlinie besser zu verstehen, sollten wir uns mit dem Ursprung befassen. Wenn der Host, der Port und das Protokoll ähnlich sind, stammen die URLs vom selben Ursprung. Die meisten Webbrowser betrachten zwei URLs als von unterschiedlicher Herkunft, wenn eines dieser drei Elemente unterschiedlich ist.

Die Same-Origin-Richtlinie ist eine von Webbrowsern durchgesetzte Regel, die den Datenzugriff zwischen Webanwendungen und Websites regelt. Mit dieser Richtlinie kann jede Website auf das Document Object Model (DOM) anderer Webseiten zugreifen.

Der Zweck der Same-Origin-Richtlinie ist es, Websites voneinander zu trennen. Wenn Sie beispielsweise auf Facebook.com zugreifen, kann die Webseite nicht auf die Anmeldeseite Ihrer Bank zugreifen, die auf einer anderen Registerkarte geöffnet ist. Diese Richtlinie trägt dazu bei, bösartige Seiten zu isolieren und so mögliche Angriffsvektoren zu verringern.

Tabnabbing-Beispiel

Es lässt sich nicht leugnen, dass Nutzer beim Multitasking häufig zahlreiche Registerkarten öffnen. Das macht Sie anfälliger für einen Tabnabbing-Angriff. Wenn Sie mehrere Registerkarten geöffnet haben, können leicht Pop-ups ohne Ihr Wissen angezeigt werden.

Sie könnten sogar denken, Sie hätten die Seite selbst geöffnet. Nehmen wir zum Beispiel an, Sie haben Ihre Bankseite unter Ihren Registerkarten geöffnet.

- Zunächst leitet die bösartige Registerkarte die ursprüngliche Bankseite auf eine gefälschte Seite mit der gleichen Anmeldeschnittstelle um.

- Aus Sicherheitsgründen melden sich sensible Websites wie Ihre Bankseite immer ab, wenn Sie für einige Zeit inaktiv sind. Wenn Sie also zu Ihrer Bankseite zurückkehren, wird Ihnen eine gefälschte Anmeldeseite angezeigt.

- Sie gehen dann davon aus, dass Sie automatisch abgemeldet wurden, und geben Ihre Anmeldedaten erneut ein.

- Der Tabnabber hat nun Ihre sensiblen Anmeldedaten für die Bank – und das ohne Ihr Wissen.

Wie funktionieren Tabnabbing-Angriffe?

Der erste Schritt zur Verhinderung eines Angriffs besteht darin, zu verstehen, wie er funktioniert. Im Fall von Tabnabbing gibt es verschiedene Möglichkeiten, wie eine bösartige Seite den Zugriff auf eine legitime Website erhalten kann. Nachfolgend sind einige der üblichen Wege aufgeführt:

Die „bösartige Seite“ öffnet ein Fenster

Ein Angreifer kann eine bösartige Seite erstellen, die über die Methode window.open() ein Fenster in Ihrem Webbrowser öffnet. Mit dieser Methode wird eine Ressource auf einer neuen oder bestehenden Registerkarte geöffnet.

Die „gute Seite“ öffnet ein Fenster (Reverse Tabnabbing)

Eine andere Möglichkeit, einen Tabnabbing-Angriff auszuführen, besteht darin, dass die legitime Seite mit der Methode window.open() ein Fenster öffnet. Der Angreifer verwendet dann die bösartige Webseite, um über die Methode window.opener den Zugriff auf die legitime Website zu erhalten.

In den meisten Fällen ist die Navigation im geöffneten Fenster möglich, d. h. die geöffnete Seite kann auf eine URL aus dem ursprünglichen Fenster zugreifen. Dies macht Phishing möglich, da ein Angreifer das ursprüngliche Fenster (d. h. die „gute“ Seite) durch eine Phishing-Website (d. h. die „bösartige“ Seite) ersetzen kann.

Reverse Tabnabbing durch Links

Wenn ein Benutzer auf einen Link mit einem Ziel = „_blank“ klickt, kann ein Angreifer den Benutzer auf eine bösartige Website unter seiner Kontrolle umleiten. Sobald Sie auf die bösartige Seite zugreifen, kann sie die ursprüngliche Seite über das Objekt window.opener steuern.

Der Angreifer ändert dann den Speicherort der Originalseite mithilfe von window.opener.location, um sie durch eine gefälschte Website zu ersetzen, die der Originalseite ähnelt.

Reverse Tabnabbing durch Frames

Eine andere Möglichkeit, wie ein Angreifer Reverse Tabnabbing durchführen kann, sind Frames. Eine Website kann eine andere Webseite in einem iframe laden. Viele Anzeigen funktionieren auf diese Weise. So kann eine bösartige Seite die übergeordnete Seite mithilfe der Eigenschaft window.parent umleiten.

Warum ist Tabnabbing so effizient?

Im Gegensatz zu anderen Phishing-Methoden kann die Verhinderung von Tabnabbing-Angriffen entmutigend sein. Das Opfer muss keine Aktion wie das Anklicken eines Links oder das Herunterladen eines Anhangs durchführen. Webbrowser können in statischen Registerkarten durch den Ursprung einer Seite navigieren, was den Angriff noch effizienter macht.

Wenn wir einen Webbrowser verwenden, öffnen wir oft mehrere Registerkarten gleichzeitig und lassen sie geöffnet, um zwischen den Seiten zu wechseln. Wenn wir eine Seite für längere Zeit inaktiv lassen, kann ein Angreifer die Kontrolle übernehmen und sie durch eine gefälschte Kopie ersetzen.

So verhindern Sie Tabnabbing-Angriffe

Tabnabbing ist eine raffinierte Phishing-Masche, die ein Angreifer ohne Ihr Wissen in Ihrem Browser ausführen kann. Das bedeutet jedoch nicht, dass Sie hilflos sind. Im Gegenteil: Sie können Tabnabbing verhindern, indem Sie die folgenden Maßnahmen ergreifen:

Prüfen Sie immer die Domain

Bevor Sie Ihre Anmeldedaten eingeben, vergewissern Sie sich, dass die Domain legitim ist, und achten Sie auf seltsame oder verdächtig aussehende Zusätze zur URL. Machen Sie sich mit wichtigen oder häufig genutzten Domains vertraut, um Anomalien schnell zu erkennen.

Verwenden Sie mobile Apps anstelle Ihres mobilen Browsers

Mobile Browser sind notorische Ziele von Tabnabbern. Wenn Sie sich bei Ihrem E-Mail-, E-Wallet-, Bank- oder E-Commerce-Konto anmelden müssen, sollten Sie nach Möglichkeit die vertrauenswürdige App verwenden.

Einführung einer Cross-Origin-Opener-Richtlinie

Die Cross-Origin-Opener-Richtlinie ist eine neue Sicherheitsfunktion, die in den meisten Browsern verfügbar ist. Mit dieser Richtlinie können Sie sicherstellen, dass ein Dokument der obersten Ebene kein Browserfenster oder eine Registerkarte mit herkunftsübergreifenden Dokumenten gemeinsam nutzt.

Die Cross-Origin Opener Policy oder COOP schränkt die Möglichkeit ein, die document.domain zu ändern. Die Möglichkeit, die document.domain zu ändern, ist eine Sicherheitslücke in der Same-Origin-Richtlinie, die wir bereits besprochen haben. Im Gegensatz zu COOP macht es diese Sicherheitslücke Angreifern leichter, einen Tabnabbing-Angriff auszuführen.

Umgekehrt isoliert COOP Ihre Dokumente und verhindert, dass potenzielle Tabnabber auf Fenster der obersten Ebene zugreifen und bösartige Websites in Ihrem Browser öffnen können. Auch neue Tabs oder Fenster, die über die Eigenschaft window.open() geöffnet werden, können das System nicht mehr angreifen.

Diese Richtlinie ist jetzt in gängigen Browsern wie Google Chrome und Mozilla Firefox verfügbar.

Setzen Sie das Attribut rel=„noopener“ für Ihre Links

Wenn Sie Ihre Website mit anderen Seiten in neuen Fenstern verlinken wollen, ist es am besten, das Attribut rel=“noopener“ in Ihre Links oder einen Tag einzubauen. Ein Beispiel finden Sie unten:

<a href=“https://www.example.com“ rel=“noopener noreferrer“></a>

Wie funktioniert das „noopener“-Attribut?

Das „nooppener“-Attribut weist den Webbrowser an, zur Ziel Website zu navigieren, ohne dem neuen Browsing-Kontext Zugriff auf das übergeordnete Dokument zu gewähren, das ihn geöffnet hat. Es setzt den window.opener auf „null“.

Dies ist wichtig, wenn nicht vertrauenswürdige Websites geöffnet werden, um zu verhindern, dass die ursprüngliche Webseite über die Eigenschaft window.opener manipuliert wird.

Obwohl „noreferrer“ nichts mit Tabnabbing zu tun hat, ist es die beste Praxis, und Sie können es auch übernehmen. Der „noreferrer“ verhindert, dass Daten aus der URL eines Benutzerbrowsers zu anderen Websites durchsickern.

Nutzen Sie die Sandbox für Ihre Frames

Eine ausgezeichnete Vorbeugungsmaßnahme gegen Tabnabbing von Websites, die Sie in den iframe laden, ist die Verwendung des Sandbox-Attributs, wie unten angegeben.

<iframe sandbox=“allow-scripts allow-same-origin“ src=“https://www.example.com“></iframe>

Das Sandbox-Attribut ist eine HTTP Content-Security-Policy (CSP)-Direktive, die die Aktionen einer Seite (einschließlich Popups) einschränkt, eine Same-Origin-Richtlinie durchsetzt und die Ausführung von Skripten und Plugins verhindert.

Wenn Sie also eine neue Registerkarte in einem Iframe öffnen, verhindert die Sandbox, dass das neue Fenster die übergeordnete Seite weiterleitet.

Implementieren Sie eine Isolierungsrichtlinie

Eine neuere Funktion des Browsers sind die Fetch-Metadaten – ein HTTP-Anforderungsheader, der dem Browser zusätzliche Informationen über den Kontext liefert, aus dem die Anforderung stammt.

Mit diesem Request-Header können Sie eine Isolierungsrichtlinie implementieren, die es externen Websites erlaubt, nur Daten anzufordern, die für die gemeinsame Nutzung vorgesehen sind und entsprechend verwendet werden. Diese Richtlinie ist eine wirksame Sicherheitsmaßnahme, um Website-übergreifende Bedrohungen wie Tabnabbing-Angriffe zu verhindern.

Diese Richtlinie wird von Browsern wie Safari und Firefox noch nicht unterstützt. Sie können sie jedoch in einer vollständig abwärtskompatiblen Weise implementieren, um ihre Vorteile in nicht unterstützten Browsern zu nutzen.

Fazit

Tabnabbing ist eine gefährliche Bedrohung, die nur schwer zu verhindern ist. Wir haben jedoch einfache Sicherheitsmaßnahmen erörtert, die Sie umsetzen können, um Ihren Webbrowser vor Tabnabbern zu schützen.

Stellen Sie sicher, dass Sie eine Cross-Origin-Opener-Richtlinie implementieren und das Attribut rel=“noopener“ zu den Links auf Ihrer Website hinzufügen. Vergessen Sie auch nicht, eine Richtlinie zur Ressourcenisolierung zu implementieren und Iframes auf Ihrer Website mit Sandbox-Attributen zu versehen.

Wie bei allen anderen Phishing-Arten können Cyberkriminelle jeden ins Visier nehmen. Daher müssen Unternehmen ihre Mitarbeiter darin schulen, jede Form von Phishing-Angriffen zu erkennen und abzuwehren.

Was ist die beste Verteidigung gegen Social Engineering?

Warum sind gezielte E-Mail-Angriffe so schwer zu stoppen?

Warum ist es so schwer, einen einheitlichen Schutz gegen Ransomware zu finden?

10 Datos Sobre el Informe de Investigaciones de Filtración de Datos de Verizon de 2021 (DBIR)