El uso de Internet continúa expandiéndose a nivel mundial, hoy en día la red es vital para el funcionamiento de millones de hogares y empresas. Este crecimiento tan grande ha hecho que la seguridad de la información se torne en un tópico de altísimo interés en los últimos años.

Todos los días se descubren nuevas amenazas cibernéticas, cada día se hace más imperativo que empresas y organizaciones implementen medidas de seguridad más complejas y sofisticadas; una de las nuevas formas de ataque es una táctica conocida como tabnabbing.

Como ya es bien sabido, el elemento humano es el eslabón más débil en los ataques cibernéticos, para el tabnabbing no es necesario que el usuario realice ninguna acción, no hace falta que haga clic en un enlace malicioso o que descargue un archivo adjunto.

En este artículo, vamos a guiarte para que sepas cómo prevenir el tabnabbing.

Primero se hace necesario entender lo que significa. Cabe preguntar entonces, ¿qué es el tabnabbing?

¿Qué es el Tabnabbing?

Tabnabbing es un ataque de ingeniería social, categorizado como phishing, básicamente consiste en la manipulación de páginas web inactivas que quedan abiertas en tu navegador. El ataque tiene lugar cuando una pestaña que aparenta contener página legítima, te redirige a un sitio web malicioso. Similar a otros métodos de phishing, el tabnabbing tiene como objetivo final engañar al usuario y hacer que este envíe sus credenciales de inicio de sesión u otro tipo de información confidencial.

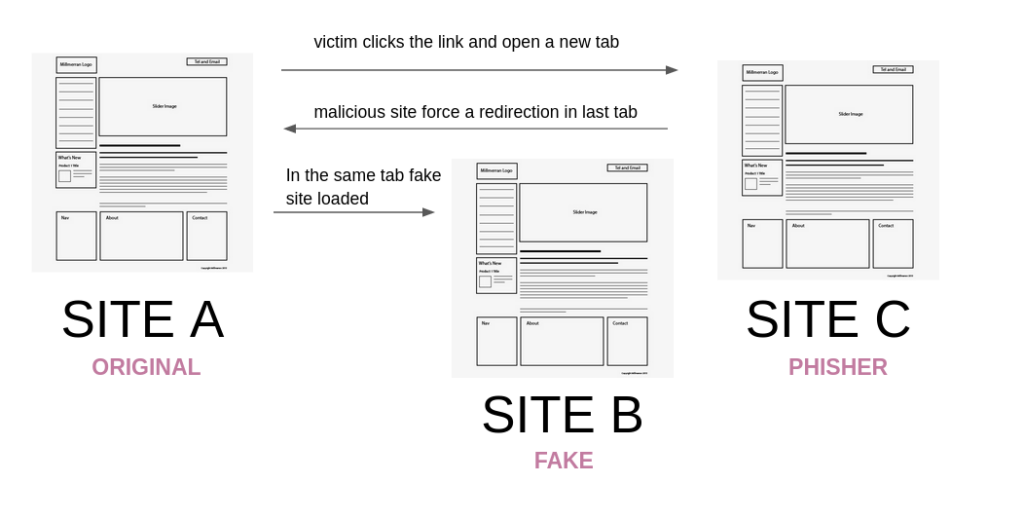

A continuación, te mostramos un ejemplo de tabnabbing para que comprendas mejor su ejecución:

Supongamos que estás navegando un sitio web denominado “A”, puede ser una red social o un blog, y haces clic en una pestaña que contiene un enlace con la etiqueta target= «_blank» que te redirige a un sitio “B.”

Una vez en el sitio “B,” el atacante procede a redirigirte al sitio A nuevamente haciendo uso de una página maliciosa, a la que llamaremos sitio “C,” esta puede lucir exactamente igual a una página de inicio de sesión que luce idéntica a la página legítima del Sitio “A.”

¿Qué es una “política de mismo origen”?

Vamos a analizar sus orígenes para poder tener un mejor entendimiento de esta política. Si el host, el puerto de acceso y los protocolos son similares, las direcciones URL por ende, tienen el mismo origen. La mayoría de los navegadores consideran que dos URL poseen orígenes diferentes si alguno de estos tres elementos ya mencionados no coincide.

La política de mismo origen es una normativa establecida por los navegadores web para administrar el acceso a los datos entre las aplicaciones y páginas de la red. Con esta política, cualquier sitio web puede acceder al “modelo de objetos y documentos” (DOM en sus siglas en inglés) de otras páginas en línea.

El propósito de esta política de mismo origen es separar los sitios web entre sí. Por ejemplo, cuando accedes a Facebook.com, la página web no accede a la página de inicio de sesión de tu banco si esta ya está abierta en otra pestaña. Esta política ayuda a aislar páginas de intención maliciosa, y reduce a su mínima expresión posibles vectores de ataque.

Ejemplos de tabnabbing

No se puede negar que mantener múltiples pestañas abiertas es una práctica común entre los usuarios actualmente, especialmente cuando están llevando a cabo múltiples tareas a la vez.

Lastimosamente esta práctica te hace más susceptible a ataques tabnabbing. Cuando tienes varias pestañas abiertas, es bastante fácil que aparezcan ventanas emergentes sin que te des cuenta.

Incluso puedes llegar a pensar que abriste la página por tu cuenta. Pongamos un ejemplo: supón que tienes la página de tu banco abierta entre sus pestañas.

- Primero, la pestaña maliciosa va redirigir la página original del banco a una falsa, usando la misma interfaz que usa para el inicio de sesión.

- Por motivos de seguridad, sitios confidenciales como las páginas bancarias siempre cierra tu sesión cuando estás inactivo durante un periodo de tiempo específico; cuando regresas a la página de tu banco, te consigues con una página para inicio de sesión falsa.

- Naturalmente tú asumirás que la sesión expiró automáticamente y vuelves a ingresar tus credenciales.

- En este momento el tabnabber toma posición de tus datos confidenciales para el inicio de sesión en tu banco sin su conocimiento.

¿Cómo funcionan los ataques de Tabnabbing?

El primer paso para prevenir un ataque es entender cómo funciona. En el caso de tabnabbing, hay diferentes formas usadas por páginas maliciosas para obtener el identificador de ventana de un sitio web legítimo. A continuación, te presentamos las formas más comunes usadas por los atacantes:

La ventana abierta con la «página maliciosa»

Un pirata informático puede crear una página maliciosa que abre una ventana en tu navegador a través de un método conocido como “window.open().” Al hacer uso de este, se abre un recurso nuevo en una pestaña de exploración aparte o preexistente.

Pestañas inversas o las “páginas buenas” que abren ventanas adicionales

Otra de las formas de llevar a cabo un ataque tabnabbing es cuando una página legítima abre una ventana utilizando el método “window.open().” y el pirata informático usa su versión de la página web maliciosa para acceder a un identificador de ventana que se alinea con el sitio web legítimo a través del sistema window.opener.

La mayoría de las veces es posible navegar a través la ventana de apertura, lo cual conlleva a que la página abierta tenga acceso a través de una dirección URL en la ventana original; esto a su vez hace posible que se lleve a cabo un ataque el phishing ya que el pirata informático puede reemplazar la ventana original (o la página «buena») con un sitio de phishing (la página «maliciosa» en este caso).

Tabnabbing inverso a través de enlaces

Tu como usuario, puedes hacer clic en un enlace con la etiqueta target= “_blank”, el atacante al detectar tus intenciones, puede redirigir al usuario a un sitio malicioso bajo su control; una vez que accedes a la página maliciosa, el pirata informático puede controlar la página original usando window.opener.

Posteriormente, el atacante cambia la ubicación de la página original usando el comando window.opener.location para reemplazarla con un sitio web falso que se luce exactamente igual al original.

Tabnabbing inverso a través de infraestructuras

Otra forma en la cual un atacante ejecuta tabnabbing inverso es a través del uso de infraestructuras. Un sitio web puede cargar una página externa valiéndose de un iframe; en la actualidad muchos anuncios funcionan de esta manera en portales nativos. Valiéndose de esta herramienta, una página maliciosa puede redirigir la página principal usando el comando window.parent.

¿Por qué el Tabnabbing es eficiente?

A diferencia de otros métodos de phishing, las acciones para prevenir ataques tabnabbing son desalentadoras en el mejor de los casos. La víctima no tiene que hacer nada malo, más allá de la usual rutina de navegación, tal como hacer clic en un enlace o descargar un archivo adjunto. Los navegadores pueden manejar flujo de tráfico a través del origen de una página en pestañas inactivas, lo cual hace que este ataque sea aún más eficiente.

Cuando usamos un navegador, a menudo abrimos múltiples pestañas a la vez y las mantenemos abiertas para cambios de página y mayor comodidad. Cuando dejamos páginas inactivas durante mucho tiempo, los piratas informáticos pueden tomar el control de nuestra navegación y sustituir esta pestaña por una réplica falseada.

Cómo prevenir el Tabnabbing

El tabnabbing es una estafa de phishing de índole furtivo, ya que el atacante puede llevarla cabo directo en tu navegador sin tu conocimiento; sin embargo, eso no significa que estés indefenso o que no puedas prevenirlos. Puedes evitar el tabnabbing implementando las siguientes medidas:

Revisión del dominio

Antes de ingresar tus datos de inicio de sesión en cualquier sitio web, asegúrate que el dominio sea legítimo y mantente atento a cualquier elemento extraño sospechoso que notes en la dirección URL. Mantente familiarizado con los dominios que sean más importantes para ti o tu compañía o aquellos que visites con mayor frecuencia, sobre todo si necesitas identificarte para ingresar, de esta forma podrás detectar rápidamente cualquier anomalía.

Use aplicaciones móviles para ingresar a sitios seguros en lugar de un navegador móvil

Los navegadores móviles son el principal objetivo notorio de los tabnabbers. Si necesitas acceder a tu cuenta de correo electrónico, billetera digital, banco o alguna tienda de comercio electrónico, es mejor que uses una aplicación siempre que sea posible.

Aplica políticas apertura de comparación de origen

Las políticas de apertura de comparación de origen son una nueva forma de seguridad disponible en la mayoría de los navegadores. Esta te permite asegurar que un documento categorizado como delicado o confidencial no comparta ventanas o pestañas de exploración con otros documentos de origen similar.

Las políticas de apertura de comparación de origen (o COOP, según sus siglas en inglés) restringen la capacidad de modificar los protocolos de seguridad impuestos por document.domain. La alteración de estos protocolos ya había sido detectada como una brecha de seguridad en las políticas de mismo origen que ya hemos discutido previamente. A diferencia del COOP, esta falla de seguridad facilita a los atacantes la ejecución de ataques tabnabbing.

COOP aísla tus documentos y archivos, lo cual evita que posibles actores maliciosos monitoreen tus pestañas y accedan a ventanas con información confidencial y las usen para abrir sitios maliciosos en tu navegador. Las nuevas pestañas y ventanas abiertas a través del comando window.open() tampoco podrán ser usadas para atacar el sistema.

Esta política ya está disponible en navegadores populares como Google Chrome y Mozilla Firefox.

Cómo establecer el atributo rel=”noopener” en tus enlaces

Si quieres vincular tu sitio web a otras páginas abriendo ventanas nuevas, lo mejor que puedes hacer es incluir el atributo rel=”noopener” a todos tus vínculos o usarlo como una etiqueta. Presta atención al ejemplo que te mostramos a continuación:

<a href=”https://www.example.com” rel=”noopener noreferrer”></a>

¿Cómo funciona el atributo «noopener»?

El atributo «nooppener» le indica a tu navegador web que debe seguir el flujo hasta el sitio al que está destinado sin otorgar acceso a nuevos contextos de navegación al repositorio principal que lo abrió; para que funcione debidamente debes establecer window.opener en la opción «nulo».

Esto es de vital importancia al abrir sitios que no sean de confianza para así evitar la manipulación de las páginas web oficiales a través de la propiedad window.opener.

Aunque «noreferrer» no está relacionado con los ataques tabnabbing, adoptarlo es la mejor decisión que podemos tomar; ya que el «noreferrer» evita que los datos de la URL de tu navegador se filtren a otros sitios en la red.

Sandbox para infraestructuras

Una de las mejores medidas preventivas contra el tabnabbing por parte de los sitios web que cargan el iframe, es aislar la infraestructura usando el atributo “sandbox” tal como se indica a continuación.

<iframe sandbox=”allow-scripts allow-same-origin” src=”https://www.example.com”></iframe>

El atributo sandbox es una directiva HTTP que cumple con la normativa de Content-Security-Policy (CSP) la cual restringe las acciones de una página (incluidas sus ventanas emergentes), también aplica políticas de origen y evita la ejecución de scripts y complementos ajenos a la navegación.

Cuando se abre una pestaña nueva en el iframe, la zona de pruebas evita que la nueva ventana redirija información ajena a su página principal.

Implementación de políticas de aislamiento

Un cambio reciente en la mayoría de los navegadores es la obtención de metadatos, es decir un encabezado con una solicitud HTTP que le ofrece al navegador información adicional sobre el contexto desde donde se origina la solicitud.

Con esta solicitud en el encabezado se puede implementar políticas de aislamiento que permiten que los sitios externos solo soliciten datos que se utilicen de una manera adecuada. Las políticas de aislamiento son una medida de seguridad increíblemente eficaz para evitar amenazas entre sitios en la red, tales como ataques tabnabbing.

Las políticas de aislamiento aún no son compatibles con navegadores como Safari y Firefox, pero aún puede implementarse asegurando compatibilidad con versiones anteriores para disfrutar de sus beneficios en los navegadores que aún no se ponen al corriente.

Pensamientos de cierre

El tabnabbing es una amenaza peligrosa que es difícil de prevenir; hemos discutido una serie de medidas de seguridad sencillas que puedes implementar para proteger tu navegador de los tabnabbers.

Asegúrate de implementar políticas de apertura de comparación de origen y agrega el atributo rel=”noopener” a los enlaces en tu sitio web. No olvides implementar políticas para el aislamiento de recursos, así como agregar atributos de sandbox e iframes a tu sitio web.

Al igual que todos los demás tipos de phishing, el tabnabbing puede ser usado por los piratas informáticos para atacar a cualquiera; es el deber de las empresas y organizaciones educar a sus empleados para que puedan identificar y defenderse contra cualquier forma de ataques phishing.