Social-Engineering-Angriffe von Hackern haben seit 2017 weiter zugenommen, wobei sich die Zahl der BEC-Verstöße (Business Email Compromise) seit dem letzten Jahr erneut verdoppelt hat

Einer der besten Ansätze zur Bewältigung von Risiken und Verstößen im Bereich der Cybersicherheit besteht darin, alle aktuellen Hacking-Versuche zu analysieren und Ihr Unternehmen auf solche Vorfälle vorzubereiten.

Der DBIR (Data Breach Investigation Report) von Verizon enthüllt die Angriffsmethoden von Hackern, die neuesten Betrugstaktiken und Malware-Vorfälle. Die jüngste Verlagerung zur Arbeit von zu Hause aus hat die Hacking-Taktiken eskalieren lassen, um Ausfallzeiten zu verursachen oder Ransomware-Angriffe auf Unternehmen zu starten.

Die Einführung des Zero-Trust-Ansatzes reicht nicht aus, um Ransomware-Angriffe abzuwehren.

Der DBIR und die Veröffentlichung aktueller Angriffsdetails durch verschiedene Unternehmen können uns auf zukünftige Vorfälle vorbereiten. Die Verbreitung des Bewusstseins und die Organisation von Schulungen mit Diskussionen über die neuesten Phishing- und Social-Engineering-Angriffe können helfen, Ransomware-Angriffe zu reduzieren. Die Analyse von Angriffen und die Weitergabe jedes kleinen Details von Angriffen oder Ausfällen ist eine ungeplante Investition, die zu einer besseren Risikominderung und -minimierung führt. Hier sind einige interessante Einblicke in den DBIR 2021 von Verizon, um Ihr Unternehmen auf den richtigen Weg zu bringen.

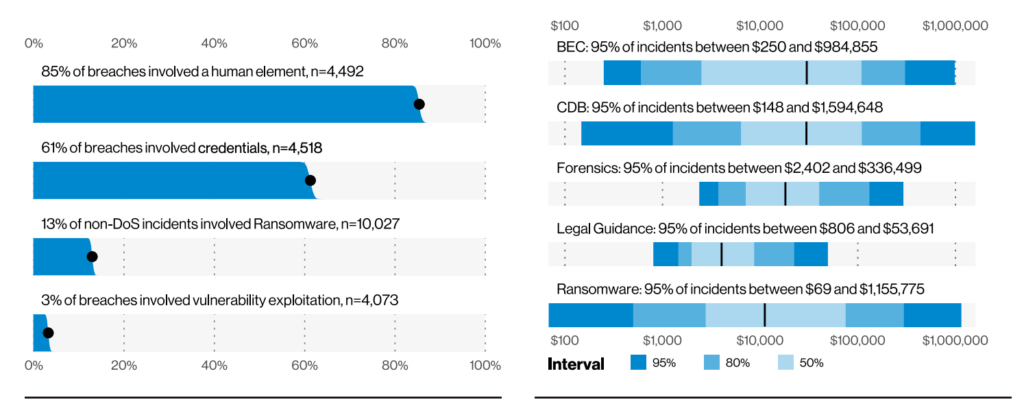

- Nach DOS folgten Social-Engineering-Taktiken mit einer alarmierenden Rate an Angriffen und Diebstahl von Zugangsdaten (61 %).

- Die standardmäßigen, gestohlenen oder angreifbaren Anmeldeinformationen, die auf die Webanwendungsebene abzielten, nutzten Kundenprofile aus und führten zu Sicherheitsverletzungen bei Cloud- und Webanwendungen.

- In diesem DBIR wird der Mensch als das schwächste und verwundbarste Glied für das Auftreten von Sicherheitsverletzungen mit einer Rate von fast 85 % hervorgehoben. Bei 36 % der Sicherheitsverletzungen war Phishing im Spiel, gegenüber 25 % im Vorjahr. Business Email Compromise (BEC) war die zweithäufigste Form des Social Engineering. Dies spiegelt den Anstieg von Falschdarstellungen wider, die 15 Mal häufiger vorkamen als im letzten Jahr.

- Zu den finanziell motivierten Angriffen gehörten einfache Angriffe auf Webanwendungen, Systemeinbrüche, Social Engineering und DOS.

- Im Vergleich zu den Vorjahren wurde ein Anstieg von 26 % bei den Malware-Angriffen beobachtet, wobei die neuesten Hacking-Taktiken soziale und physische Umgebungen einbeziehen.

- Auch der Missbrauch von Aktionen nahm in diesem Jahr zu, was auf die Einführung von Social-Engineering-Taktiken zurückzuführen ist, bei denen Benutzer ihren legitimen Zugang ausnutzen, um Cyberangriffe zu starten. Die Absichten, die hinter dem Missbrauch von Aktionen stehen, sind finanzielle Vorteile oder Rachespiele.

- Unzureichende Schulungen und/oder das Fehlen von Sicherheits-Workshops oder Sensibilisierungsveranstaltungen für Mitarbeiter stehen in direktem Zusammenhang mit der Anfälligkeit der Mitarbeiter für Fehler und Irrtümer. Dadurch werden Hacker begünstigt.

- Die in diesem Jahr erwähnten Angriffsvektoren bei Sicherheitsverletzungen sind Webanwendungen, VPN und Desktop-Sharing.

- Von allen Vermögenswerten eines Unternehmens, wie Netzwerken, Medien und Mitarbeitern, sind Webserver am häufigsten im Visier von Hackern.

- Mit der Verlagerung zur Arbeit von zu Hause aus wurden Benutzer und persönliche Geräte zu den am häufigsten angegriffenen Ressourcen, während Webserver unmittelbar darauf folgten. Diese Verstöße sind meist auf die Kompromittierung von Geschäfts-E-Mails, das Anklicken von Spam-Links oder Social-Engineering-Angriffe zurückzuführen.

Der DBIR hebt die falsch konfigurierten Clouds und Schwachstellen in Webanwendungen, die Zunahme von DOS und die Ausfallzeiten von Webservern hervor. Der unerwartete Anstieg des Missbrauchs von Privilegien ist um 98 % und die Cyberspionage um 66 % gestiegen.

Worauf ist Ihr Unternehmen Ihrer Einschätzung nach am wenigsten vorbereitet, wenn es zu einem Cyberangriff kommt?

- Unzureichende Kenntnisse und Aktualisierungen der wichtigsten Schwachstellen

- Wenig internes Fachwissen, um Abhilfe gegen Cyberangriffe zu schaffen

- Unzureichende Angaben zu kritischen Daten und Vermögenswerten, um bei Angriffen Prioritäten zu setzen

- Ineffiziente Tools zur Schwachstellenbewertung und Penetrationstests

AmazonSES SPF- und DKIM-Einrichtung

DKIM-Einträge erstellen, hinzufügen und überprüfen

DMARC und Microsoft: Was ist da los?

DMARC-, SPF- und DKIM-Implementierungsanleitung für HostGator

Eine schrittweise Anleitung zum Hinzufügen eines DMARC-Eintrags zu DNS