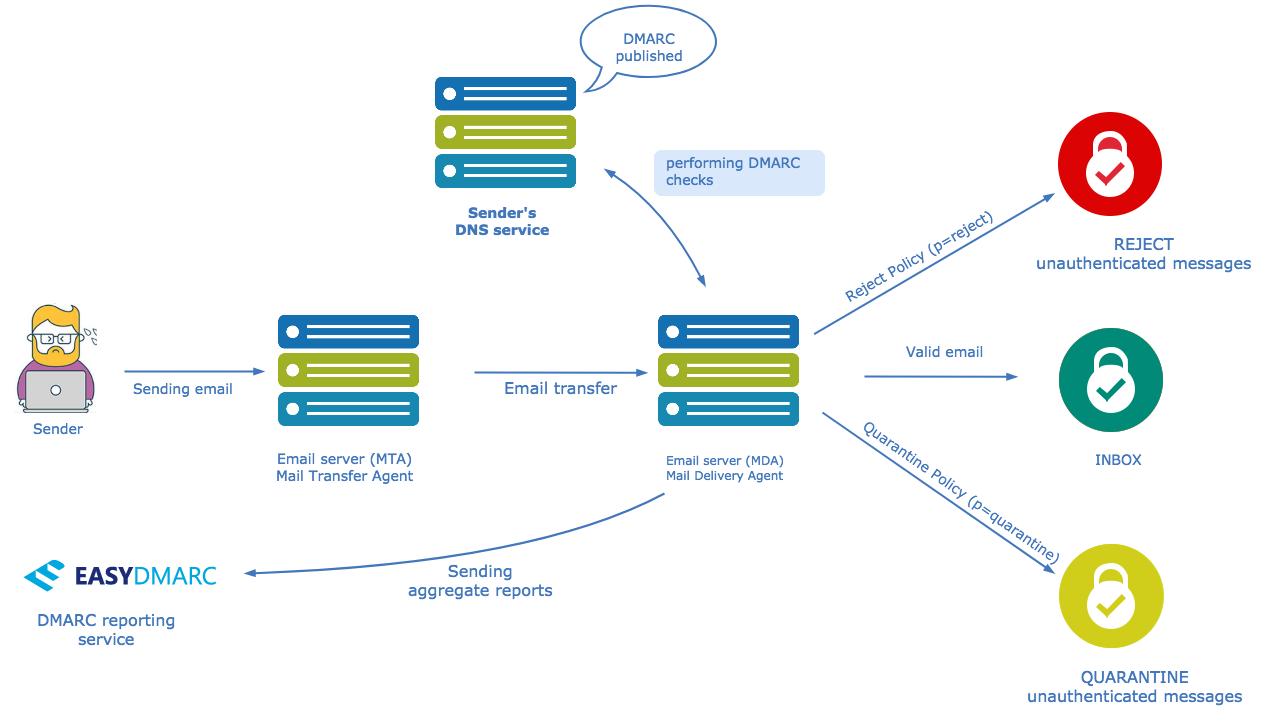

Por lo general, es posible apreciar algunos problemas con los protocolos de autenticación de tus correos electrónicos durante el reenvío de una campaña de correos. Para evitar que los criminales cibernéticos envíen correos electrónicos que parecen provenir de tu dominio, es necesario utilizar mecanismos de autenticación de para correos tales como DMARC, DKIM y SPF. La autenticación de tus correos electrónicos protege tu dominio y al mismo tiempo, aumenta la reputación de este, por lo que tus mensajes llegarán a salvo en la bandeja de entrada en lugar del buzón de correo no deseado.

Protocolos de autenticación de correo: SPF, DKIM y dinámicas de reenvío de correos electrónicos

Los siguientes son los protocolos para la autenticación de correos electrónicos:

SPF (Sender Policy Framework) es un registro en formato .TXT que está incluido en tu DNS y básicamente se encarga de mostrar las fuentes autorizadas para el envío de correos electrónicos a tu nombre en tu dominio.

Por ejemplo, si envías correos electrónicos desde el servidor 130.130.130.130 y usas G Suite para tu dominio, tu registro SPF se verá así:

v = spf1 ip4: 130.130.130.130/32 include: _spf.google.com -all

Esto significa que los correos electrónicos que provienen del servidor con la dirección IP 130.130.130.130 a través de G Suite pasan la verificación SPF para tu dominio. El servidor de correo del receptor lee tu registro SPF cada vez que recibe un mensaje de tu sitio web y lo marca como aprobado o reprobado para el chequeo SPF.

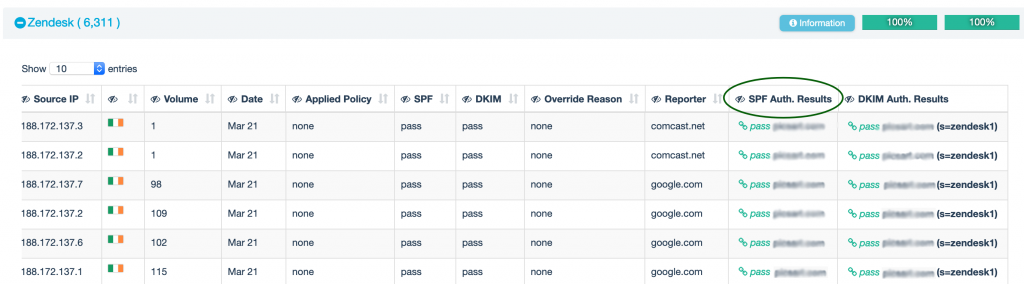

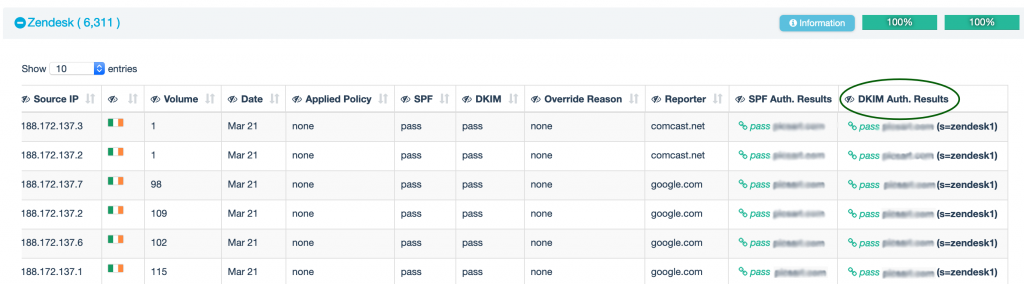

Puede verificar los resultados con mayor detalle en el panel de control de EasyDMARC:

Cuando este mecanismo falla durante el proceso de reenvío de un mensaje se describe con más detalle más adelante en este mismo artículo.

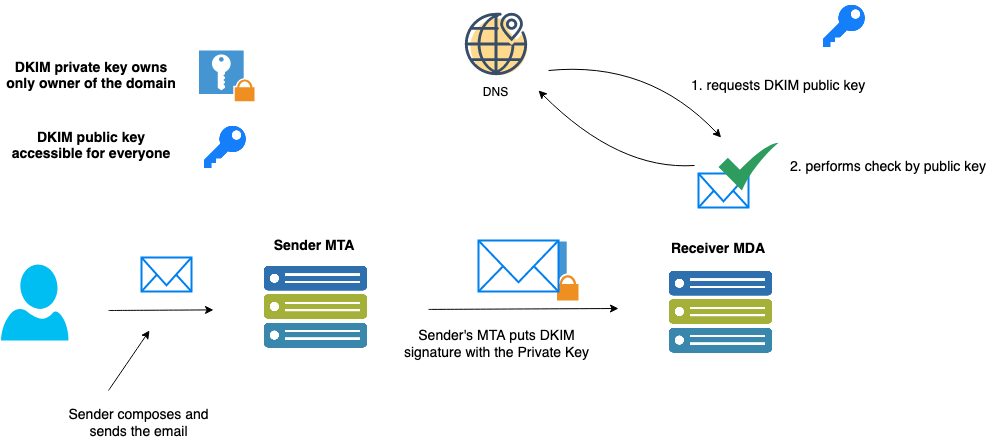

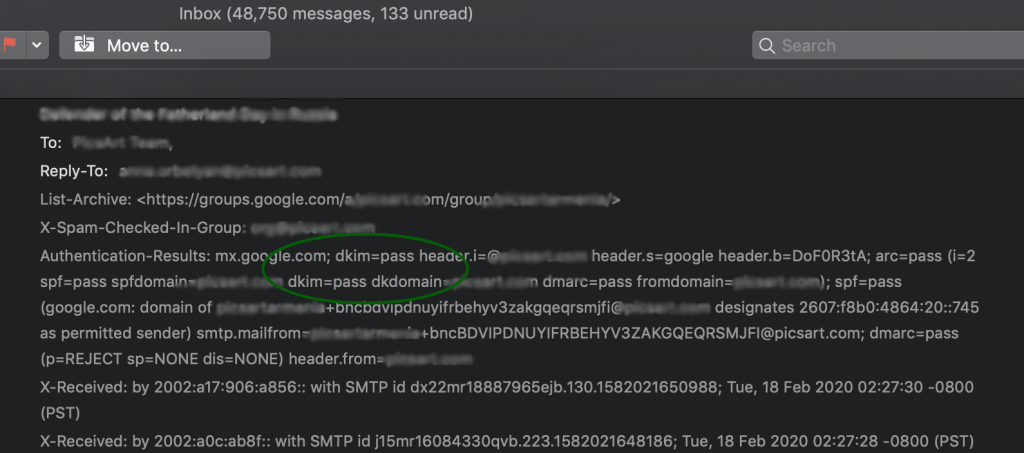

DKIM (Domain Keys Identified Mail): Es una firma digital que utiliza un mecanismo criptográfico para la verificación y validación de la autenticación e integridad de un correo electrónico. El servidor de correo usa un hash cifrado en el cuerpo del mensaje o en el encabezado del correo electrónico y luego procede a enviarlo envíarlo. Los destinatarios pueden recuperar la clave pública del dominio DNS para el remitente y realizar la validación. La clave pública DKIM es un registro en formato .TXT publicado en la zona DNS del dominio y luce similar a esto:

v=DKIM1; k=rsa; t=s; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDAeSn0k+xBRnQgu2+94pt

A6c7l/3N3B Oa1nF+0Fb2gBZg30g+NmMuGRRAKiQfr9ZHHScUsATjF2OevxcjBkDeF4OrVGNs/taCjr

Uwi0H nlVepBzdJ57a2DkPrdfxRYOAn1x1U9cr10eBTg3dUrenux3SkEwd/8eOOgeLqUUe1pQwIDAQAB

El siguiente diagrama muestra cómo funciona DKIM:

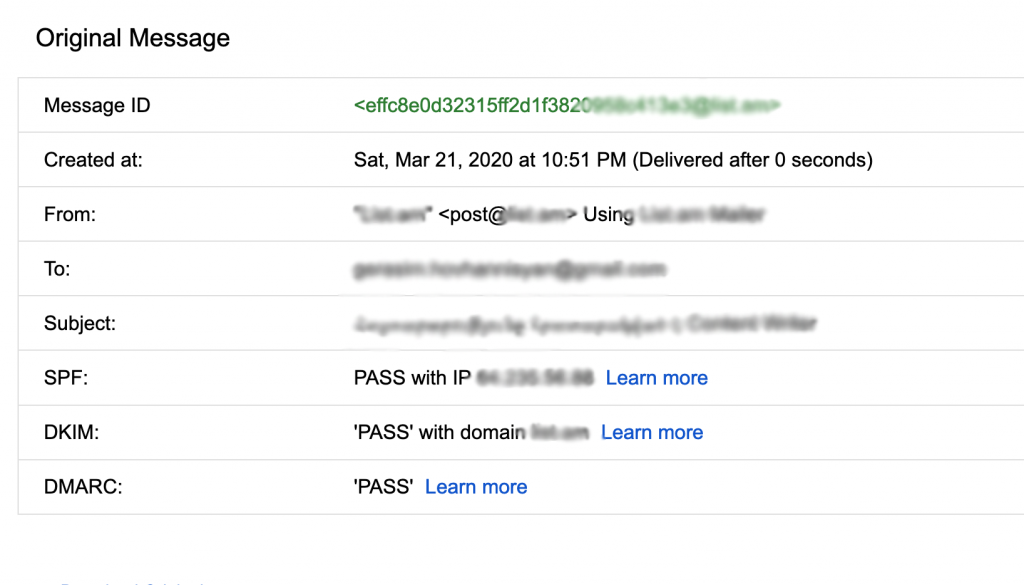

Los resultados de la verificación de un protocolo DKIM son fácilmente visibles en el panel de control de EasyDMARC:

Puedes consultar la normativa RFC 6376 para obtener más detalles y especificaciones sobre DKIM.

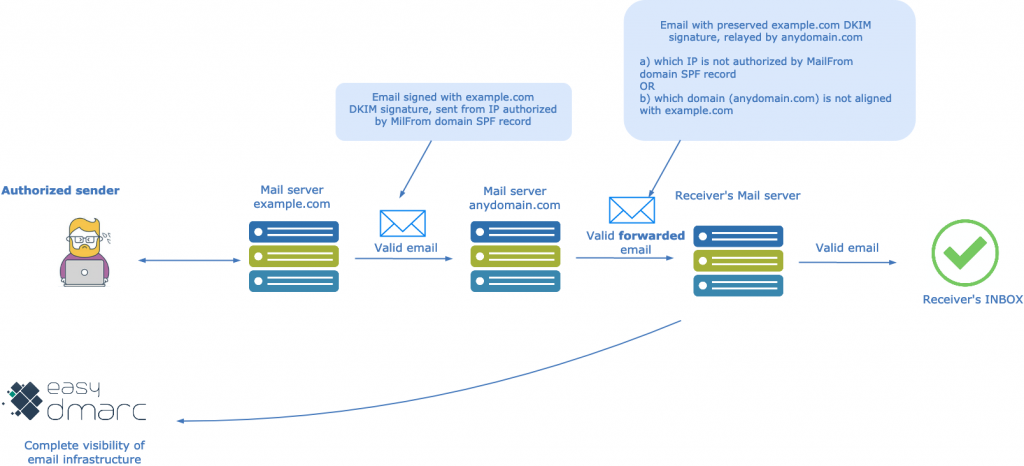

El hecho es que DKIM es parte del encabezado de todos tus correos electrónicos, por lo que funciona incluso cuando el mensaje es reenviado.

Reenvío de casos y cómo afectan los resultados de la autenticación de tus mensajes (SPF / DKIM)

SPF: cuando se trata de un reenvío, las comprobaciones de autenticación de SPF fallan en su mayoría, esto es lógico, ya que la nueva entidad no está incluida en el registro SPF del remitente original.

DKIM: el reenvío del correo no afecta el funcionamiento de DKIM, siempre que no se altere el contenido y la estructura del correo original.

Por qué aprobar y alinear SPF y DKIM es necesario lograr el cumplimiento total del protocolo DMARC

Según las especificaciones de DMARC, es necesario el registro SPF o DKIM para pasar la autenticación.

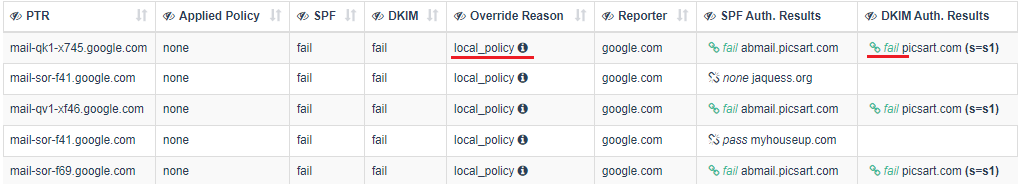

Debido a las limitaciones de SPF que discutimos previamente, cualquier fuente basada únicamente en SPF sin DKIM falla instantáneamente las verificaciones DMARC cuando sea reenviado.

Considerando que el reenvío no afecta la firma DKIM.

Esta es la razón por la cual EasyDMARC siempre aconseja el cumplimiento total de la política DMARC con la total autenticación del registro SPF y la política DKIM en todas las fuentes de envío legítimas.

Fallos comunes de DKIM resultantes de un reenvío

Sistemas de reenvío de mensajes y modificación del contenido del correo electrónico

Modificaciones causadas por el escaneo de malware y los antivirus

ReSenders y Gateways

Reenvío común, flujos de correo indirectos y listas de correo se describen en RFC7960

Cómo identificar los reenvíos de correo

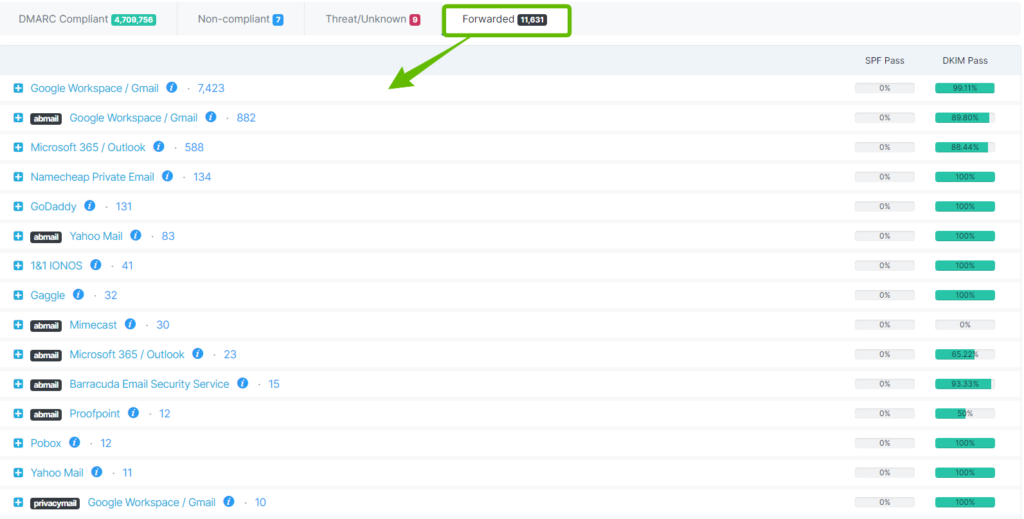

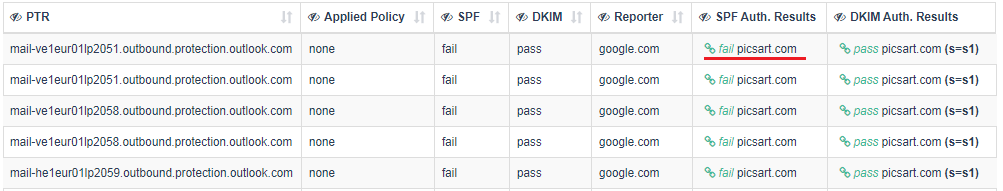

Cuando examinas los informes de agregaduría en EasyDMARC, puedes chequear la pestaña «Enviado» para chequear todas las fuentes usadas para el reenvío, muchas resultaron desconocidas para ti. También notarás que todas esas fuentes pasan la verificación DKIM pero no la verificación SPF.

Estos son correos electrónicos enviados, es decir, correos electrónicos que tú enviaste a través de tu dominio y que el servidor de correo del destinatario reenvió de forma automática a otro destinatario de correo. Eso se debe a una regla de reenvío establecida en ciertos buzones de correo en particular. Entonces es pertinente preguntar ¿qué sucede cuando reenvías automáticamente un correo electrónico de esta manera?

Los mensajes generados desde los buzones de los proveedores de correo electrónico tienen la misma dirección de remitente en las secciones del encabezado de y en su ruta de retorno (From:). Algunos proveedores de correo electrónico (como por ejemplo, Outlook/Hotmail, iCloud, y MailRu) conservan la dirección de la ruta de retorno (From:) del remitente original cuando el mensaje se reenvía. Otros, como por ejemplo, Gmail/G Suite, 365 Exchange, Yahoo mail, y Yandex sustituyen el remitente original por la dirección de la ruta de retorno (From:) con la dirección de correo de su propio dominio.

Cuando el servidor de correo del destinatario envía automáticamente un correo electrónico, proveniente de su servidor a otro, en realidad solo retransmite tu correo electrónico a través de su propia dirección IP, por lo que el servidor de correo del destinatario ve la dirección IP del servidor de reenvío en el encabezado del mensaje que proviene de tu sitio web.

El mecanismo SPF fue diseñado para verificar los dominio en las direcciónes de rutas de retorno y no para un dominio en la dirección del encabezado, el cual permanece mientras el mensaje sea reenviado automáticamente. Por lo tanto, para los correos electrónicos reenviados, podemos tener 2 casos diferentes.

Razones por las que SPF DKIM pasa o falla el proceso de reenvío de correos electrónicos

Caso 1. Se conserva la dirección del correo electrónico de la ruta de retorno y el remitente original (por ejemplo, Outlook/Hotmail, iCloud, o MailRu)

Dado que se conserva la dirección de la ruta de retorno en el correo reenviado, la columna que muestra el resultado de la autenticación SPF muestra la alineación del encabezado del dominio con el dominio de la ruta de retorno.

La comprobación de SPF se realiza con el registro del dominio de ruta de retorno y este falla porque el registro SPF del dominio de la dirección de la ruta de retorno no incluye la dirección IP del servidor de reenvío. Entonces, para este caso, el resultado obtenido será “alineado/fallo”.

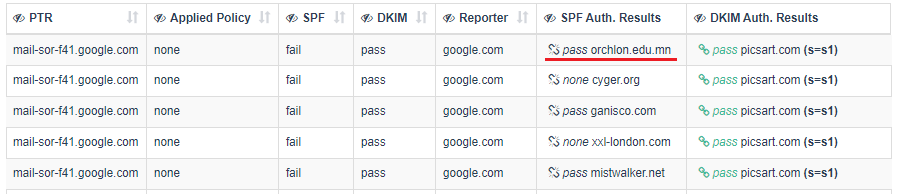

Caso 2. La dirección de correo electrónico de la ruta de retorno del remitente original se sustituye por la dirección de correo electrónico del reenvío (como ocurre con Gmail/G Suite, 365 Exchange, Yahoo! y Yandex)

El reenvío del correo electrónico con chequeos SPF y DKIM pasan ya que el correo electrónico del servidor que maneja el reenvío sustituye la ruta de retorno del correo reenviado. Por lo tanto la columna que muestra el resultado de la autenticación SPF muestra desalineación del dominio y del encabezado con el dominio de la ruta de retorno.

La verificación SPF se realiza contra el registro SPF del dominio de ruta de retorno y esta si pasa ya que el registro SPF del dominio de la dirección de ruta de retorno incluye la dirección IP del servidor de reenvío. Entonces, para este caso, el resultado que verás será “unaligned/pass.”

Además del resultado «aprobado», en la columna de resultados de la autenticación SPF también puede ver otros valores tales como “none”, “neutral” o “error” (ninguno, neutral, error, etc.) que indican que el registro SPF del dominio de reenvío necesita ser configurado con mejor precisión.

Para detallar todos los casos con precisión, también podemos mencionar un tercer caso de correos electrónicos reenviados:

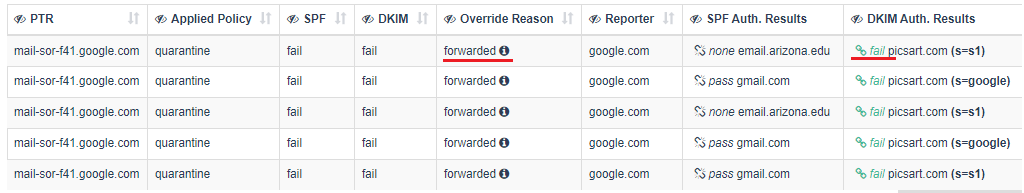

Caso 3. Los correos electrónicos aparecen en la pestaña «Reenviados». En estos correos electrónicos, la integridad de la firma DKIM fue alterada en ruta a su destino original, pero el servidor del destinatario los identificó como reenvíos obvios o seguros (puedes verlo en las próximas capturas que se muestran a continuación). La política que se aplica a dichos correos electrónicos normalmente es la de “cuarentena”.

Cómo configurar DKIM y SPF para FreshMail: explicación paso a paso

¿Cómo configurar DMARC sin ayuda de soporte técnico?

¿Cómo hacen los estafadores de phishing para obtener tu dirección de correo electrónico?