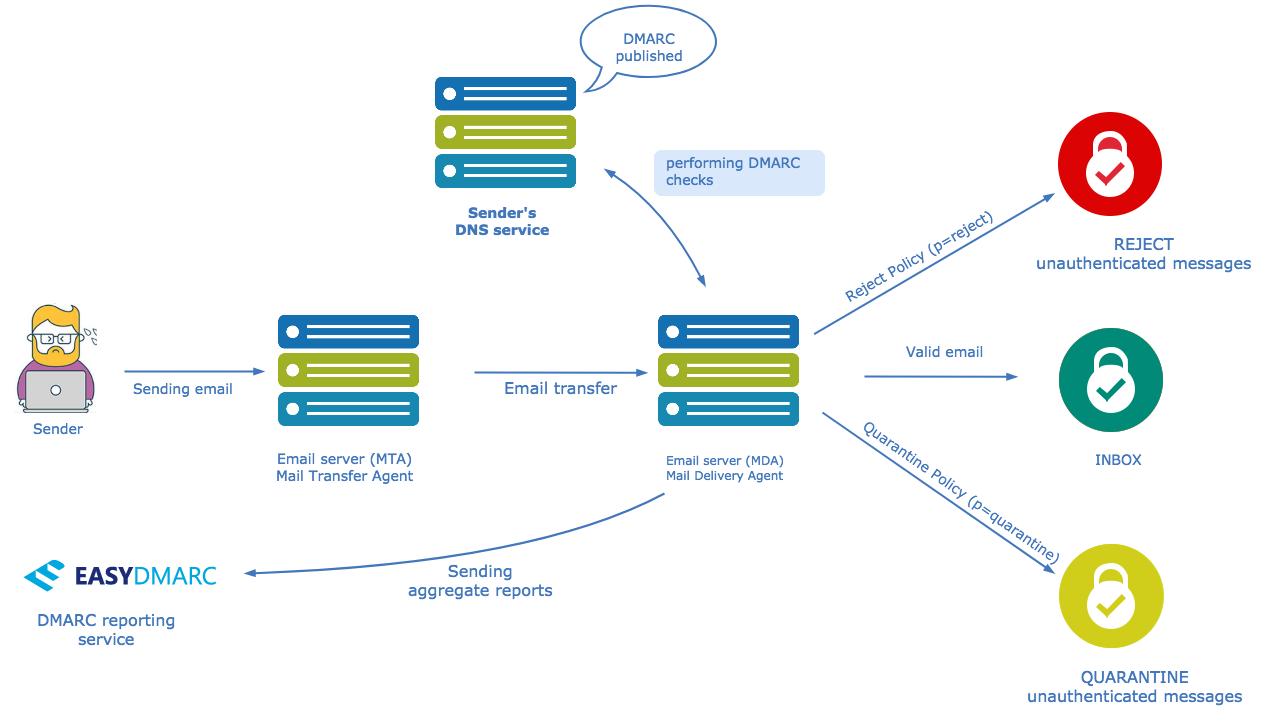

Normalerweise treten bei der Weiterleitung von E-Mails Probleme mit E-Mail-Authentifizierungsprotokollen auf. Um zu verhindern, dass Cyberkriminelle E-Mails versenden, die aussehen, als kämen sie von Ihrer Domain, müssen Sie E-Mail-Authentifizierungsmechanismen wie DMARC, DKIM und SPF verwenden. Die E-Mail-Authentifizierung sichert Ihre Domain und erhöht gleichzeitig die Reputation Ihrer Domain, so dass Ihre E-Mails im Posteingang und nicht im Spam-Ordner landen.

E-Mail-Authentifizierungsprotokolle: SPF, DKIM und E-Mail-Weiterleitung

Hier sind die Protokolle für die E-Mail-Authentifizierung:

SPF (Sender Policy Framework) ist ein TXT-Eintrag in Ihrem DNS und zeigt im Grunde die Quellen an, die berechtigt sind, E-Mails im Namen Ihrer Domain zu versenden.

Wenn Sie zum Beispiel E-Mails vom Server 130.130.130.130 senden und G Suite für Ihre Domain verwenden, sieht Ihr SPF-Eintrag wie folgt aus:

v=spf1 ip4:130.130.130.130/32 include:_spf.google.com -all

Das bedeutet, dass E-Mails, die nur von dem Server mit der IP-Adresse 130.130.130.130 und von der G Suite kommen, die SPF-Prüfung für Ihre Domain bestehen. Der empfangende Mailserver liest Ihren SPF-Eintrag jedes Mal, wenn er Mails von Ihnen erhält, und markiert sie entweder als SPF bestanden oder nicht bestanden.

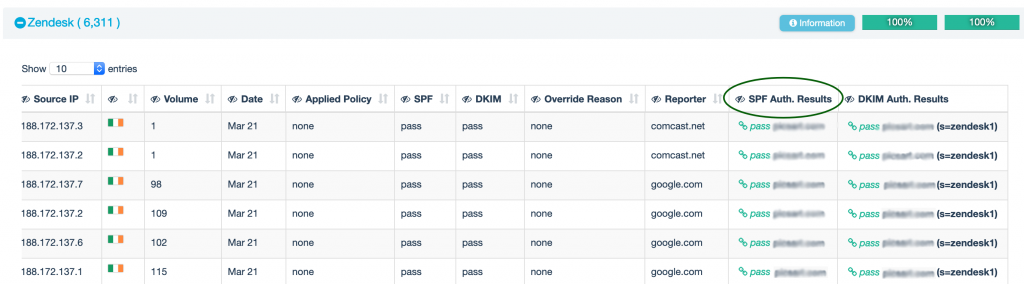

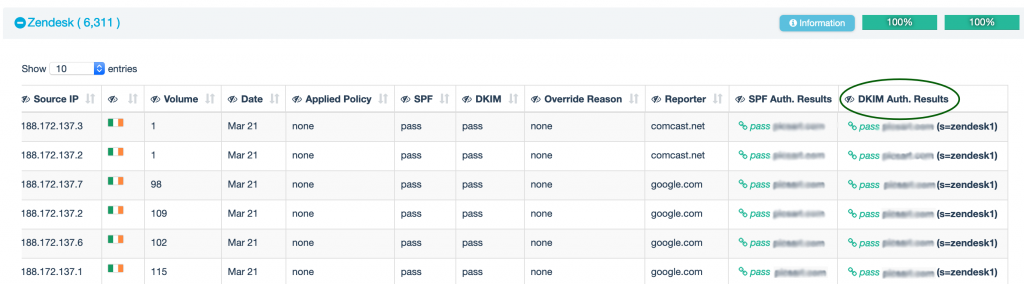

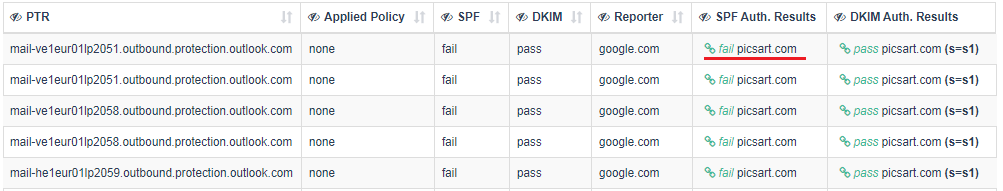

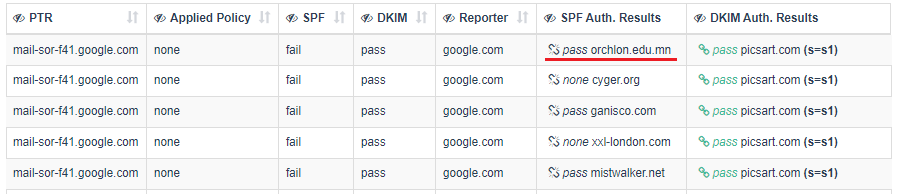

Sie können die Ergebnisse im EasyDMARC Dashboard überprüfen:

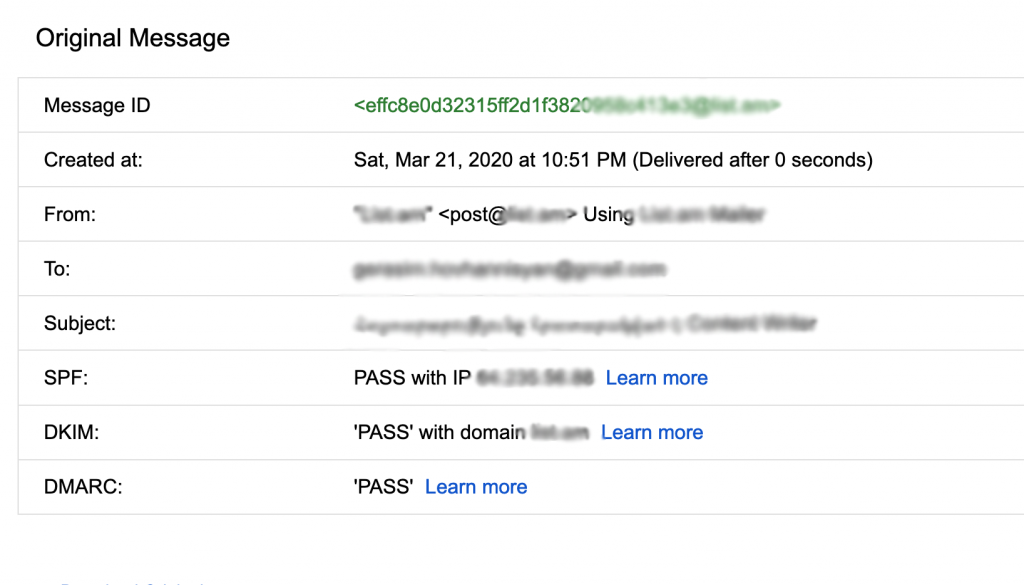

Der empfangende Mailserver führt während des E-Mail-Übergangs eine SPF-Validierung durch, indem er überprüft, ob die Domain der MAIL FROM-Adresse die IP-Adresse des Absenders enthält. (Der Vorgang ist in RFC 7208 beschrieben.) Dieser Mechanismus schlägt während des E-Mail-Weiterleitungsprozesses fehl und wird später in diesem Artikel beschrieben.

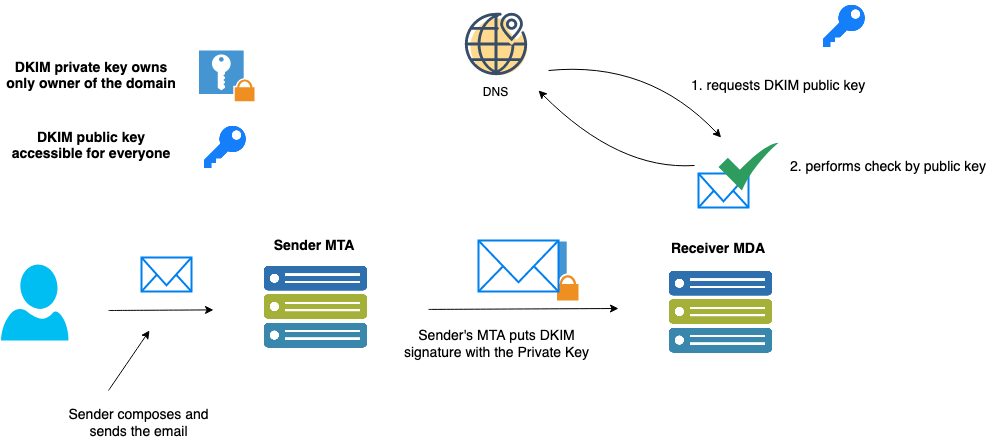

DKIM (Domain Keys Identified Mail) verwendet einen kryptografischen Signaturmechanismus, um die Authentifizierung und Integrität von E-Mails zu überprüfen und zu bestätigen. Der Mailserver fügt den verschlüsselten Hash des Nachrichtentextes in den E-Mail-Header ein und sendet ihn dann. Die Empfänger können den öffentlichen Schlüssel vom Domain-DNS des Absenders abrufen und eine Validierung durchführen. Der öffentliche DKIM-Schlüssel ist ein TXT-Eintrag, der in der Domain-DNS-Zone veröffentlicht wird und wie folgt aussieht:

v=DKIM1; k=rsa; t=s; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDAeSn0k+xBRnQgu2+94pt

A6c7l/3N3B Oa1nF+0Fb2gBZg30g+NmMuGRRAKiQfr9ZHHScUsATjF2OevxcjBkDeF4OrVGNs/taCjr

Uwi0H nlVepBzdJ57a2DkPrdfxRYOAn1x1U9cr10eBTg3dUrenux3SkEwd/8eOOgeLqUUe1pQwIDAQAB

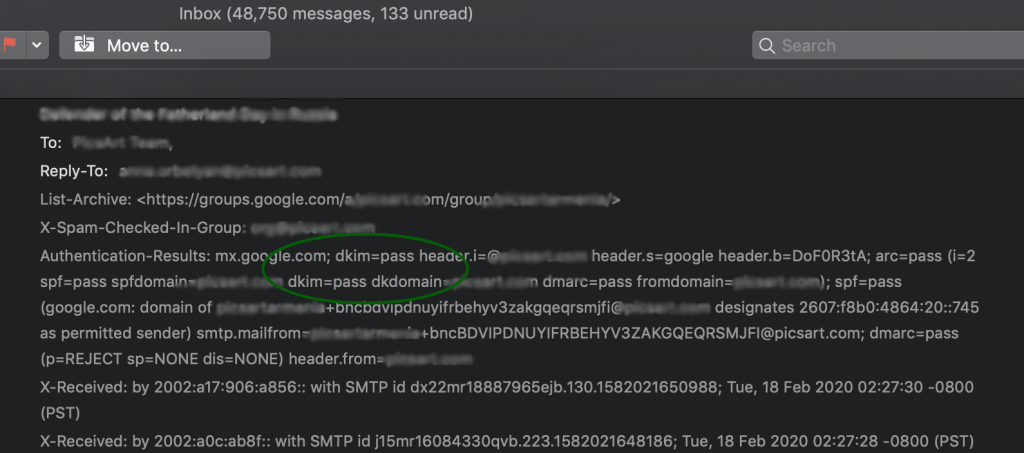

Das folgende Schaubild zeigt, wie DKIM funktioniert:

Die Ergebnisse der DKIM-Prüfung sind auf dem Dashboard von EasyDMARC sichtbar:

Einzelheiten und Spezifikationen zu DKIM finden Sie in RFC 6376.

Tatsache ist, dass DKIM Teil der E-Mail-Kopfzeile ist und daher auch dann funktioniert, wenn eine Nachricht weitergeleitet wurde.

Weiterleitungsfälle und deren Auswirkungen auf Ihre E-Mail-Authentifizierungsergebnisse (SPF/DKIM)

SPF: Bei der Weiterleitung schlägt die SPF-Authentifizierungsprüfung in den meisten Fällen fehl. Dies ist logisch, da eine neue Entität, die nicht im SPF-Eintrag des ursprünglichen Absenders enthalten ist, die weitergeleitete E-Mail sendet.

DKIM: E-Mail-Weiterleitung hat keinen Einfluss auf DKIM, solange Sie den Inhalt und die Struktur der ursprünglichen E-Mail nicht verändert haben.

Warum das Bestehen und die Abstimmung von SPF und DKIM für eine vollständige DMARC-Konformität unerlässlich sind

Gemäß den DMARC-Spezifikationen benötigen Sie entweder SPF oder DKIM, um die Authentifizierung zu bestehen.

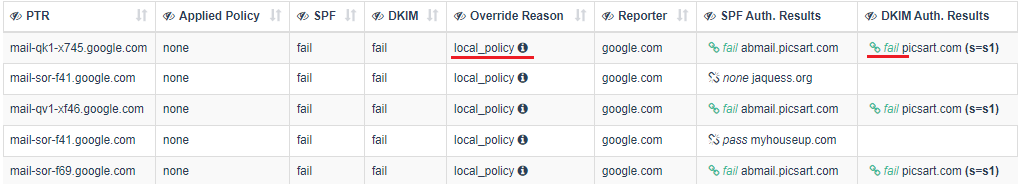

Aufgrund der oben beschriebenen SPF-Einschränkungen werden jedoch alle Quellen, die sich nur auf SPF stützen und DKIM-neutral sind, bei der Weiterleitung sofort die DMARC-Prüfungen nicht bestehen.

Die Weiterleitung hat jedoch keinen Einfluss auf die DKIM-Signatur.

Aus diesem Grund rät EasyDMARC immer, die volle DMARC-Konformität zu erreichen, indem sowohl SPF als auch DKIM bei allen legitimen Sendequellen authentifiziert werden.

Häufige DKIM-Fehler aufgrund von Weiterleitung

Systeme zur Weiterleitung von Nachrichten, die den Inhalt von E-Mails verändern

Änderungen durch Malware-Scanner und Antivirus-Lösungen

Wiederversender und Gateways

Gemeinsame Weiterleitung, indirekte Mailflüsse und Mailinglisten sind in RFC 7960 beschrieben.

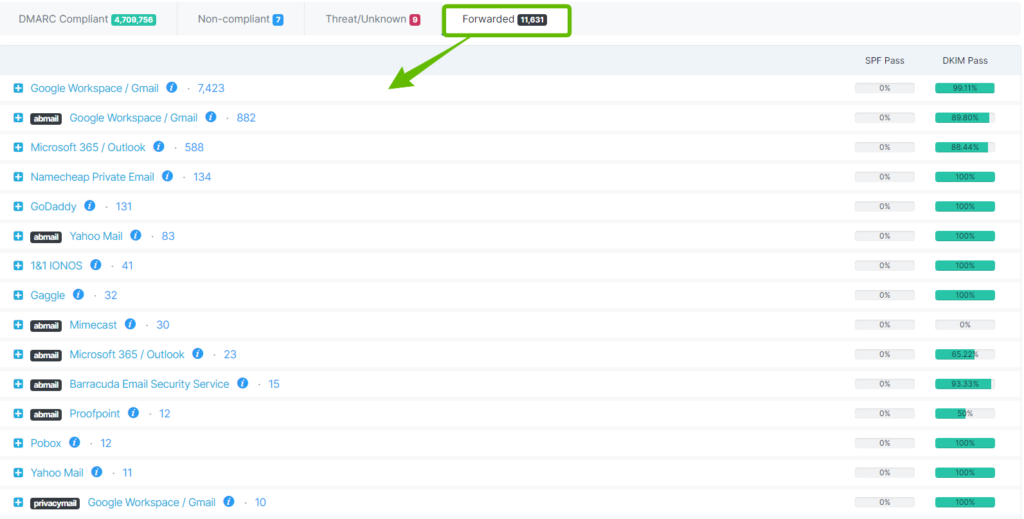

So erkennen Sie E-Mail-Weiterleitungen

Wenn Sie sich die aggregierten Berichte in EasyDMARC ansehen, werden Sie auf der Registerkarte „Weitergeleitet“ viele Quellen sehen, die Ihnen nicht bekannt sind. Sie werden auch feststellen, dass alle diese unbekannten Quellen die DKIM-Prüfung bestehen, aber die SPF-Prüfung nicht bestehen.

Hierbei handelt es sich um weitergeleitete E-Mails, d.h. E-Mails, die von Ihnen / Ihrer Domain gesendet wurden und vom Empfänger-Mailserver automatisch an einen anderen Mail-Empfänger weitergeleitet wurden. Das liegt an der Weiterleitungsregel, die in der jeweiligen Mailbox eingestellt ist. Was passiert also, wenn Sie eine E-Mail auf diese Weise automatisch weiterleiten?

E-Mails, die aus den Postfächern von E-Mail-Anbietern generiert werden, haben dieselbe Absenderadresse im Header From und Return-path (Mail From). Einige E-Mail-Anbieter (z. B. Outlook/Hotmail, iCloud, MailRu) behalten bei der Weiterleitung die Adresse des ursprünglichen Absenders im Absenderpfad (Mail From) bei. Andere (z. B. Gmail/G Suite, O365 Exchange, Yahoo, Yandex Mail) ersetzen die ursprüngliche Absenderadresse (Mail From) durch die E-Mail-Adresse ihrer eigenen Domain.

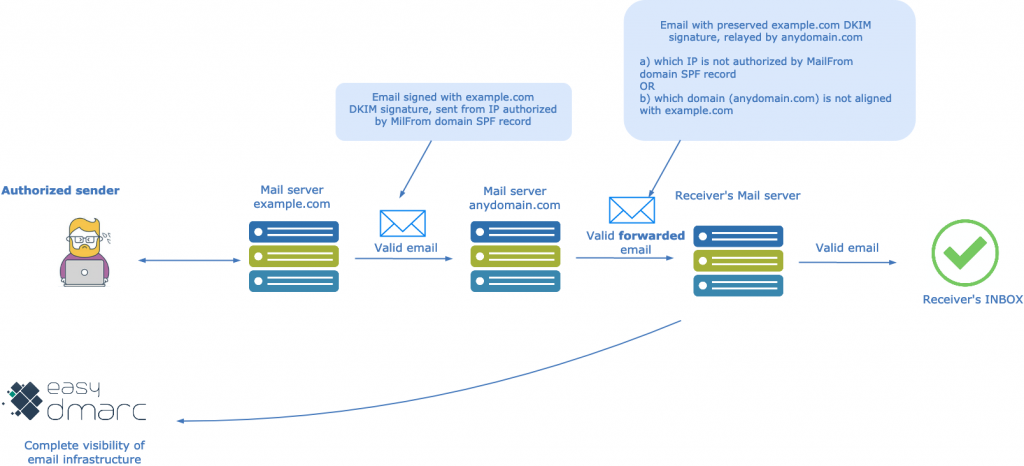

Wenn der Mailserver (Mailbox) des Empfängers eine von Ihrem Server stammende E-Mail automatisch an einen anderen Ziel-Mailserver (Mailbox) weiterleitet, sendet er Ihre E-Mail über seine eigene IP-Adresse weiter, so dass der Ziel-Mailserver die IP-Adresse des weiterleitenden Servers in der Kopfzeile einer von Ihnen stammenden E-Mail sieht.

Der SPF-Mechanismus wurde ursprünglich für die Überprüfung einer Domain in der Absenderadresse (Mail From) entwickelt und nicht für eine Domain in der Kopfzeile (Header From), die während der automatischen Weiterleitung bestehen bleibt. Bei weitergeleiteten E-Mails gibt es also in erster Linie 2 verschiedene Fälle.

Gründe für das Bestehen/Fehlschlagen von SPF und DKIM bei der E-Mail-Weiterleitung

Fall 1. Rücksende-E-Mail-Adresse oder ursprünglicher Absender bleibt erhalten (z. B. Outlook/Hotmail, iCloud, MailRu)

Da die Absenderadresse in weitergeleiteten E-Mails erhalten bleibt, wird in der Spalte SPF-Authentifizierungsergebnis die Header From Domain mit der Return Path (Mail From) Domain abgeglichen.

Die SPF-Prüfung wird anhand des SPF-Eintrags der Domain „Return-path (Mail From)“ durchgeführt. Die Prüfung schlägt fehl, weil der SPF-Eintrag der Domain der Return-path (Mail From)-Adresse nicht die IP-Adresse des Weiterleitungs-Servers enthält. In diesem Fall wird also „aligned / fail“ angezeigt.

Fall 2. Die E-Mail-Adresse des Absenders oder des ursprünglichen Absenders wird durch die E-Mail-Adresse des Weiterleiters ersetzt (z. B. Gmail/G Suite, O365 Exchange, Yahoo, Yandex Mail)

Da die E-Mail des Weiterleitungsservers die Absenderadresse in einer weitergeleiteten E-Mail ersetzt, zeigt die Spalte SPF-Authentifizierungsergebnis eine falsche Ausrichtung der Domain „Header From“ mit der Domain „Return Path“ (Mail From) an.

Die SPF-Prüfung wird anhand des SPF-Eintrags der Domain des Absenderpfads (Mail From) durchgeführt und ist erfolgreich, da der SPF-Eintrag der Domain des Absenderpfads (Mail From) die IP-Adresse des Weiterleitungsservers enthält. In diesem Fall wird also „unaligned / pass“ angezeigt.

Neben „pass“ können in der Spalte SPF-Authentifizierungsergebnis auch andere Werte angezeigt werden − none, neutral, fail usw. − was darauf hinweist, dass der SPF-Eintrag der weiterleitenden Domain ordnungsgemäß konfiguriert werden muss.

Um genau zu sein, könnte es auch einen dritten Fall für weitergeleitete E-Mails geben, den wir weiter unten beschreiben.

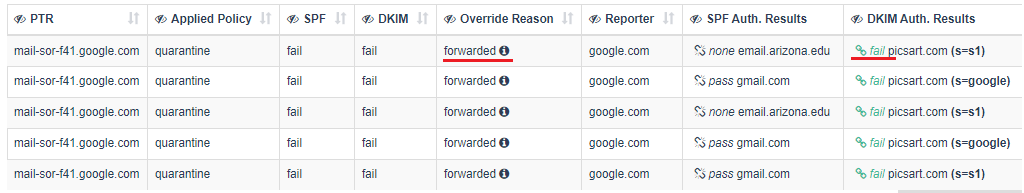

Fall 3. Solche E-Mails erscheinen auf der Registerkarte „Weitergeleitet“. Bei diesen E-Mails ist die Integrität der DKIM-Signatur auf dem Weg zum endgültigen Ziel gebrochen, aber der Empfängerserver hat sie dennoch als offensichtliche oder sichere Weiterleitung identifiziert (siehe 2 Screenshots unten).

Wenn Sie die DMARC-Richtlinie Ihrer Domain auf „Quarantäne“ eingestellt haben, wird die tatsächliche Richtlinie, die auf solche E-Mails angewendet wird, normalerweise auf „none“ herabgestuft.

Melden Sie sich an, um Ihre DMARC-Einträge automatisch zu analysieren und zu verarbeiten