In diesem Artikel gehen wir auf die Gründe ein, warum DMARC scheitert, und was Sie tun sollten, um dieses Problem zu untersuchen und zu lösen.

Bevor wir ins Detail gehen, sollten wir mehr über den Schlüsselwert von DMARC sprechen, nämlich die Domain-Abgleich.

DMARC-Abgleich und Gründe für DMARC-Fehlschläge

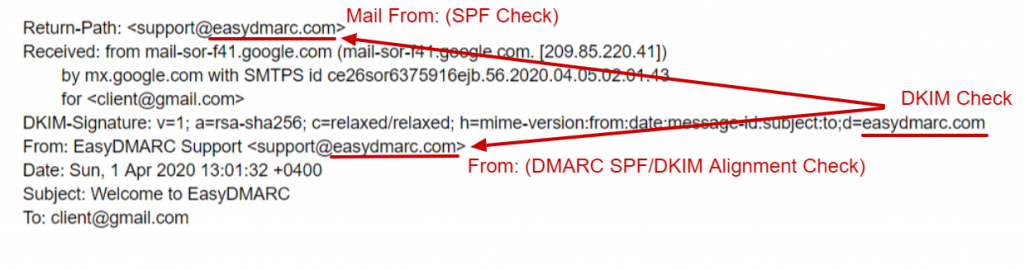

Was ist Domain-Abgleich? Der Domain-Abgleich ist das Kernkonzept von DMARC, d. h. die Überprüfung, ob die E-Mail-Adresse in der From:-Headerzeile der tatsächliche Absender der Nachricht ist. In der Praxis bedeutet dies, dass die SPF-Prüfung der Domain (die auf der From: oder Return-Path-Adresse des Umschlags basiert) und die DKIM-Signaturdomain (d=example.net) mit der From: Adresse der Nachricht übereinstimmen.

Siehe nachstehender Screenshot:

Lassen Sie uns nun auf DMARC-Fehler zurückkommen und verschiedene Fälle besprechen, die zu diesem Szenario führen können, wie Sie es untersuchen, erkennen und eine Lösung finden sollten.

DMARC-Fehlerfälle

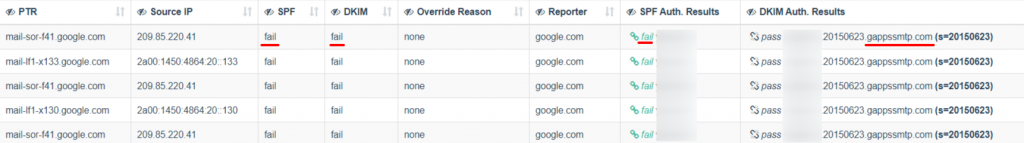

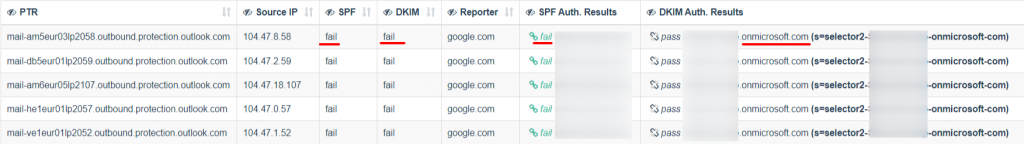

Fall 1: Wenn Sie keine DKIM-Signatur einrichten, signieren ESPs wie GSuite und Office365 alle Ihre ausgehenden E-Mails mit ihrem Standard-DKIM-Signaturschlüssel. (z.B. d=domain.gappssmtp.com für Google & d=domain.onmicrosoft.com für Office365) – Die Standardsignatur ist NICHT Ihre Domain. Das ist nur möglich, wenn Sie die richtigen Konfigurationen und Einträge in Ihrem DNS-Provider (wie GoDaddy, Rackspace, Cloudflare) vornehmen. Wenn also jemand eine E-Mail von example.com erhält, die aber mit example.gappssmtp.com oder example.onmicrosoft.com signiert ist, scheitert DMARC aufgrund der falschen Zuordnung.

Sie finden hier Beispiele für diesen Fall mit aktuellen Screenshots aus dem EasyDMARC-Dashboard.

DMARC scheitert, weil GSuite die Standard-DKIM-Signatur verwendet und im SPF-Eintrag nicht autorisiert ist.

DMARC scheitert, weil Office365 die Standard-DKIM-Signatur verwendet und im SPF-Eintrag nicht autorisiert ist.

Fall 2: Wenn Sie Drittanbieter (wie MailChimp, SendGrid, HubSpot, ZenDesk) für Ihre Marketing-, Transaktions- und Helpdesk-E-Mails verwenden, müssen Sie ihnen erlauben, E-Mails im Namen Ihrer Domain zu versenden.

Dies wird erreicht, indem Sie DNS-Einträge (SPF & DKIM) von Ihrem DNS-Provider (wie GoDaddy, Cloudflare oder Rackspace) an die angegebenen Server weiterleiten, um sie zu autorisieren und auf die „Whitelist“ zu setzen.

Diese Anbieter signieren Ihre E-Mails standardmäßig mit ihrem Domain-Namen, und Ihre Empfänger sehen in der Regel die Nachricht „via sendgrid.net“, „via thirdpartyprovider.com“ auf Ihren E-Mails, was zu einem Fehler beim DMARC-Abgleich und zum Scheitern führt.

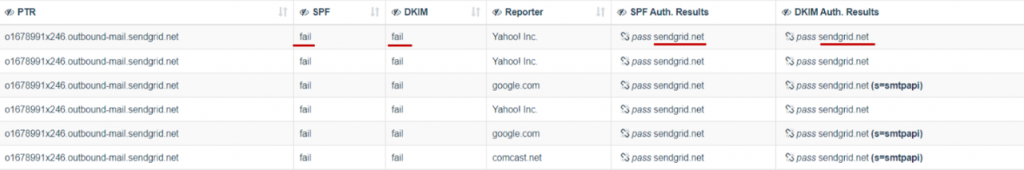

Unten sehen Sie die Beispiele für diesen Fall mit Screenshots aus dem EasyDMARC-Dashboard.

DMARC scheitert aufgrund von E-Mails, die über ein SendGrid-Konto gesendet werden und nicht ordnungsgemäß mit DKIM und SPF für eine eindeutige Domain signiert sind.

DMARC scheitert, da E-Mails, die über ein ZenDesk-Konto gesendet werden, nicht ordnungsgemäß mit DKIM und SPF für eine eindeutige Domain signiert sind.

Fall 3: Weiterleitende Entitäten verändern Ihren Nachrichtentext und Ihre Kopfzeilen, was zu DKIM-Fehlern führt. In diesem Artikel erfahren Sie mehr über das SPF/DKIM/DMARC-Verhalten bei der Weiterleitung.

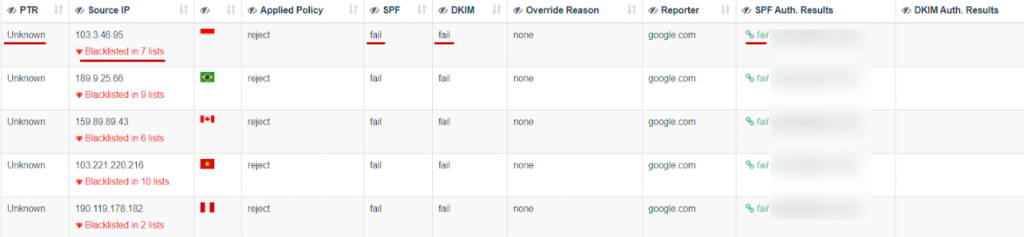

Fall 4: Sie sind ein Spoofing-Ziel, d. h. Cyberkriminelle versenden E-Mails im Namen Ihrer Domain. Dabei handelt es sich um nicht autorisierte Quellen, die sowohl die SPF- als auch die DKIM-Authentifizierungsergebnisse nicht erfüllen, was zu einem DMARC-Fehler führt, der hauptsächlich auf der Registerkarte „Bedrohung/Unbekannt“ Ihres EasyDMARC-Dashboards sichtbar ist.

Beispiel:

Überprüfung

Sie haben also Ihre DMARC-Reise begonnen und erhalten Berichte in Ihrem EasyDMARC-Dashboard, und Sie denken vielleicht: „Was ist als Nächstes zu tun?“ und „Wie setze ich meine DMARC-Richtlinie auf Ablehnung um, ohne das Risiko einzugehen, dass meine legitimen Quellen blockiert werden?“

Lassen Sie uns diesen Prozess in einfachen Schritten beschreiben, damit Sie auf diesem Weg erfolgreich sind:

Schritt 1: Beginnen Sie Ihre DMARC-Reise mit dem Überwachungsmodus (p=none).

Schritt 2: Analysieren Sie Ihr E-Mail-Ökosystem in den ersten 3-4 Wochen.

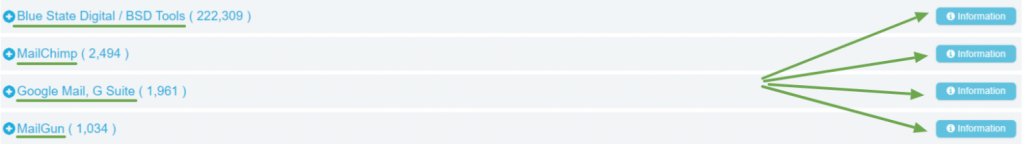

Schritt 3: Erkennen Sie alle Ihre legitimen Quellen und authentifizieren Sie sie mit SPF & DKIM.

In unseren Plus- und Business-Paketen identifizieren wir E-Mail-Anbieter und leiten Sie bei allen Konfigurationsschritten an.

Schritt 4: Stellen Sie sicher, dass Sie alle Ihre legitimen Server mit SPF und DKIM authentifizieren und DMARC-Abgleich und -Einhaltung erreichen.

Schritt 5: Setzen Sie Ihre DMARC-Richtlinie schrittweise auf höheren Ebenen durch (Quarantäne und/oder Ablehnung).

Weitere Informationen über DMARC finden Sie im DMARC RFC.