Si estás leyendo esta información, significa que conoces algo acerca de DMARC o necesitas saber un poco más acerca de lo que implica tener una configuración DMARC para proteger tus correos electrónicos.

A continuación, haremos un breve viaje para tratar todo lo relacionado acerca de la protección de correos usando DMARC.

- ¿Qué es DMARC?

- ¿Porque la protección de correos electrónicos es importante?

- ¿Cuáles son las ventajas de utilizar DMARC?

- ¿Qué es un registro DMARC y cuáles son sus políticas?

¿Qué es DMARC?

DMARC cuyas siglas en ingles significan “Domain-based Message Authentication, Reporting & Conformance” o Autenticación de Dominio basado en mensajes, reportes y conformidad. Es una política de autenticación para correos electrónicos que también funciona como un protocolo para generar reportes. Su funcionamiento parte de la configuración de los protocolos SPF y DKIM, y sirve como una mecánica que crea un enlace por parte del dueño de un dominio (“from” o destinatario) con la ayuda de las políticas publicadas qué ayudan al destinatario en la activación de sus funciones de autenticación, para reportar a los remitentes todos los aspectos que pueden mejorar para proteger sus dominios de correos fraudulentos.

Las tecnologías de autenticación de correos electrónicos (SPF y DKIM) fueron desarrolladas hace más de una década para mejorar, e incrementar la privacidad de los remitentes de mensajes. el uso de estas tecnologías se ha ido incrementando con el paso del tiempo, pero el problema de correos fraudulentos o falseados aún persiste. Esto significa que, si un remitente usa estas tecnologías, se hace más simple para los destinatarios poder diferenciar los mensajes fraudulentos de aquellos que son reales. Desafortunadamente estas políticas no funcionan a la perfección aún por múltiples razones.

¿Porque la protección de correos electrónicos es importante?

- Los remitentes de correos electrónicos usualmente trabajan con sistemas bastante complejos. Estos usualmente dependen de infraestructuras pre-programadas o de servicios de terceros para el envío de múltiples mensajes.

- Es el deber de los remitentes asegurarse de que todos sus mensajes pasen las verificaciones de autenticación SPF y DKIM, lo cual resulta complejo.

- Los algoritmos que se encargan de lidiar con spam, son por naturaleza adeptos a contener errores. Es por eso que necesitan ser revisados constantemente, para ayudarlos a evolucionar y poder responder a las diversas tácticas nuevas que crean los spammers para pasar los filtros.

- En la actualidad muchos mensajes que son spam pasan la autenticación, incluso si una gran mayoría son filtrados. Les corresponde a los destinatarios diferenciar entre un mensaje real y un mensaje falsificado.

- Muchos remitentes reciben bajas evaluaciones en sus políticas para la autenticación de sus correos. Solamente cuando mensajes son devueltos a los remitentes, es que es posible apreciar cuál es el problema. Más allá de este escenario, no hay muchas otras formas para determinar como un mensaje pasa por legítimo.

- Muchas veces tampoco es posible saber cuál es el ángulo utilizado por estos correos fraudulentos qué se roban la identidad de un dominio. Esto hace que la detección de problemas de las complicaciones generadas por la autenticación de correos sea extremadamente difícil y particularmente más compleja en sistemas de correo internos (como los de una empresa)

- Incluso si estás enviando mensajes legítimos, no vale lo que suceda con estos si no posees una infraestructura que autentique tus correos de manera sólida, ya que los destinatarios pueden desviar tus mensajes fácilmente a sus buzones de spam bajo la premisa de no tener la seguridad de que el correo que están recibiendo sea legítimo.

¿Alguna vez has considerado cuánta información personal has compartido en línea?

¿Cuáles son las ventajas de utilizar DMARC?

La única forma en la que podemos abocarnos a darle solución a estos problemas es cuando los remitentes y los destinatarios comparten información entre ellos. Los destinatarios informan a sus remitentes acerca de su infraestructura para la autenticación de correos electrónicos. Los remitentes le informan a los destinatarios que deben hacer si un mensaje no es legítimo.

En el año 2007, PayPal fue el pionero en este tipo de enfoque y creó un sistema de autenticación junto con Yahoo! y Gmail para colaborar en este ámbito. Los resultados fueron extremadamente efectivos, lo cual llevo a una disminución significativa de correos fraudulentos qué se hacían pasar por PayPal y qué eran recibidos por los destinatarios sin filtro alguno.

La meta de saber lo que es DMARC, es entender de qué manera esta política sirve para construir una red de colaboración entre los remitentes y destinatarios, para la mejoría de las diversas prácticas de autenticación existentes. De esta forma los remitentes le pueden permitir a los destinatarios rechazar de manera más efectiva cualquier mensaje en que no esté autenticado.

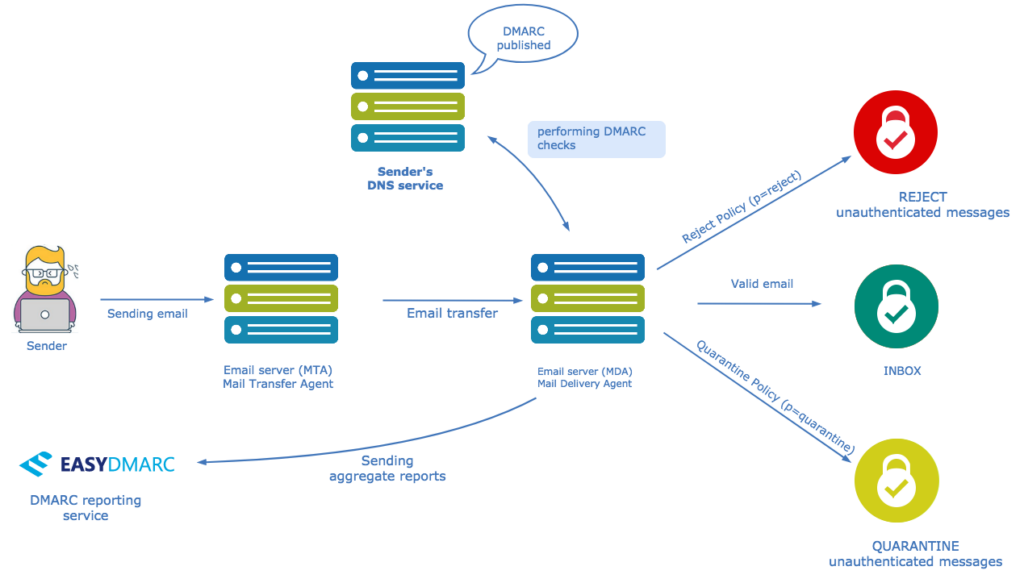

DMARC también encaja en el proceso de autenticación de los correos electrónicos entrantes existente en cualquier organización. Su función principal es asistir a los destinatarios de correos en el chequeo de los mensajes recibidos para que estos se “alineen” con los datos que el destinatario conoce del remitente. Si no existen coincidencias DMARC también posee información acerca de que debe hacer con estos mensajes “no alineados.” Por ejemplo, se asume que un destinatario ya posee una configuración propia de políticas SPF y DKIM, además de sus propios filtros para mensajes de spam. en este escenario el flujo de correo luciría de la siguiente manera:

En el ejemplo que acabas de ver se hace la prueba para una alineación con una política DMARC, la cual se aplica en el mismo punto dónde el sistema ADSP se hubiese aplicado en el flujo de correo. Todas las otras pruebas quedan sin efecto.

En niveles superiores, DMARC es capaz de satisfacer este tipo de requerimientos:

- Minimiza los falsos positivos

- Provee reportes de autenticación robustos

- Trabaja con mayor precisión usando las políticas de envío

- Reduce el envío de mensajes tipo phishing

- Trabaja en la escala percibida de la internet

- Minimiza las complejidades

Es importante saber qué DMARC trabaja apoyada en dos protocolos. Uno de ellos es la clave de dominios para la identificación de correos (DKIM), el otro son los esquemas de política de envíos (SPF según sus siglas en ingles). DMARC sustituye ADSP al añadir respaldo adicional para lidiar con los siguientes procesos:

- Políticas de comodines o subdominios

- Subdominios inexistentes

- Implementación lenta de políticas (por ejemplo, experimentos de porcentaje)

- SPF

- Correos en cuarentena

¿Sabías que? El 85% de los consumidores no hacen negocio con ninguna compañía si saben que tienen problemas con sus prácticas de seguridad.

¿Qué es un registro DMARC y cuáles son sus políticas?

En los registros del DNS en formato .TXT podemos conseguir las políticas DMARC (RR). También Podemos anunciar qué debe hacer el servidor del remitente con cualquier mensaje que no esté alineado con esta política.

Observa este ejemplo a continuación: El registro DMARC TXT RR para el dominio “sender.dmarcdomain.com” contiene esta línea de código: «v=DMARC1;p=reject;pct=100;rua=mailto:[email protected]»

En este ejemplo el remitente le solicita al destinatario que rechace cualquier tipo de mensaje que no esté alineado con sus políticas y que a su vez envío un reporte. Dicho reporte también está estipulado en formato especial para la agregaduría, y debe detallar los rechazos de una dirección específica. Si el remitente está probando su configuración, este puede reemplazar las opciones de “rechazo” por la opción de “cuarentena.”

La política de cuarentena no rechaza el mensaje de una forma estricta, lo más probable es que lo envié al buzón de spam. En la siguiente tabla puedes apreciar todas las etiquetas disponibles:

| Nombre de la etiqueta | Proposito | Ejemplo |

| v | Version de protocolo | v=DMARC1 |

| pct | Porcentaje de mensajes que deben ser filrados | pct=20 |

| ruf | Reportes URI con fines forenses | ruf=mailto:[email protected] |

| rua | Reportes URI de agregaduria | rua=mailto:[email protected] |

| p | Politica organizacional del dominio | p=quarantine |

| sp | Politicas para las subdominios | sp=reject |

| adkim | Modo de alienacion DKIM | adkim=s |

| aspf | Modo de alienacion SPF | aspf=r |

Nota: los ejemplos que hemos colocado en esta tabla son netamente con el propósito de ilustrar el manejo de la política. No aplica a un caso específico. Asegúrate de que la política configurada para tu página o dominio se especifica a esta y usa una versión de configuración que esté actualizada.

Cómo pueden desplegar los remitentes en 5 sencillos pasos

DMARC Está basado en la experiencia real de algunos de los proveedores de correos electrónicos más grandes del mundo, los cuales trabajan desplegando sus políticas SPF y DKIM constantemente. Estás especificaciones toman en cuenta el hecho qué es imposible para una sola organización sencillamente pasar un switch a nivel organizacional y afectar la producción para resolver estos problemas.

Existen varios métodos integrados para «estrangular» el proceso de las políticas DMARC. Una vez que este se lleve a cabo, todas las partes involucradas pueden trabajar con mayor facilidad y seguridad. Estos son los pasos que debes seguir:

- Despliega tus políticas DKIM y SPF, asegúrate de cubrir los aspectos básicos

- Asegúrate de que tus servicios para el envío de correo están correctamente alineados con los identificadores correctos.

- Publica tu registro DMARC con la etiqueta “none” (ninguno) en todas las políticas, esto será útil para la solicitud de reportes con los datos que necesitas recopilar.

- Analiza los datos recopilados y modifica el flujo de correo de la manera que consideres más apropiada.

- Modifica tus políticas DMARC retirando la etiqueta “none” y agregando la etiqueta “quarantine” (o cuarentena) a medida que ganes experiencia.

Check Your Domain

source: dmarc.org