Wenn Ihre Domain bereits auf DMARC-Richtlinie bereits auf „reject“ steht, könnte es Sie sehr interessieren, wie Ihre Kunden, die Microsoft-Postfächer verwenden, vor dem Empfang von gefälschten E-Mails geschützt sind, die im Namen Ihrer Domain gesendet wurden. Hält sich Microsoft an die Standards und weist nicht authentifizierte E-Mails zurück, wie es eigentlich sein sollte?

Sie werden vielleicht überrascht sein, dass dies nicht der Fall ist.

Was passiert mit einer E-Mail, die die DMARC-Prüfung bei Microsoft 365 nicht besteht?

Wenn Sie Freunde haben, die Microsoft 365 (Exchange Online) verwenden, können Sie ihnen auch gefälschte E-Mails schicken. Wenn ihr Exchange jedoch keine spezifischen Regeln für das Spoofing von E-Mail-Prozessen hat, sondern mit einer Standardkonfiguration läuft, werden Ihre Freunde auch gefälschte E-Mails im Junk-Ordner erhalten.

Wenn eine gefälschte Nachricht von einer Marken-Domain stammt, für die Microsoft einen Absender-Avatar anzeigt (z. B. Paypal, Twitter, Adobe, Apple), wird in den gefälschten Nachrichten im Junk-Ordner auch ein echter Absender-Avatar angezeigt, was Sie verwirren und glauben lassen kann, dass die E-Mail von einem legitimen Absender stammt.

Warum ist das so? Eine Beschreibung, wie Microsoft mit eingehenden Exchange Online-E-Mails umgeht, die die DMARC-Prüfung nicht bestehen, finden Sie in seiner offiziellen Wissensdatenbank.

„Wenn die DMARC-Richtlinie des sendenden Servers p=reject ist, markiert EOP die Nachricht als Spoof, anstatt sie zurückzuweisen. Mit anderen Worten, für eingehende E-Mails behandelt Microsoft 365 p=reject und p=quarantine auf die gleiche Weise. Administratoren können in der Anti-Phishing-Richtlinie festlegen, welche Maßnahmen bei als Spoof eingestuften Nachrichten ergriffen werden sollen.

Microsoft 365 ist so konfiguriert, weil einige legitime E-Mails DMARC nicht bestehen können. Beispielsweise kann eine Nachricht DMARC nicht bestehen, wenn sie an eine Mailingliste gesendet wird, die die Nachricht dann an alle Teilnehmer der Liste weiterleitet. Würde Microsoft 365 diese Nachrichten zurückweisen, könnten die Benutzer legitime E-Mails verlieren und hätten keine Möglichkeit, sie abzurufen. Stattdessen werden diese Nachrichten zwar immer noch von DMARC abgelehnt, aber sie werden als Spam markiert und nicht zurückgewiesen.“

Wie kann man nicht-authentifizierte E-Mails in Exchange zurückweisen?

Unternehmen, die Microsoft 365 / EO verwenden, können Exchange so konfigurieren, dass nicht authentifizierte E-Mails von Domains, die mit der DMARC-Richtlinie „reject“ geschützt sind, zurückgewiesen werden.

Wenn Ihr Unternehmen Microsoft 365 / EO verwendet und Ihre Domain mit der DMARC-Richtlinie „reject“ geschützt ist, kann Ihr Exchange-Administrator sie so konfigurieren, dass nicht authentifizierte E-Mails zurückgewiesen werden, und so die Benutzer Ihres Unternehmens vor dem Empfang von Phishing-E-Mails schützen, die im Namen Ihrer Domain gesendet werden.

Schauen wir uns die Header von Nachrichten an, die in Exchange Online von Domains empfangen werden, für die unterschiedliche DMARC-Richtlinien festgelegt wurden.

kein DMARC-Eintrag vorhanden

Authentifizierungs-Ergebnisse: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxxd.net;yyy.com; dmarc=none action=none header.from=zzz.edu;compauth=fail reason=001

DMARC-Eintrag mit Richtlinie „none“

Authentifizierungs-Ergebnisse: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxx.net;yyy.com; dmarc=fail action=none header.from=zzz.org;compauth=fail reason=001

DMARC-Eintrag mit Richtlinie „quarantine“

Authentifizierungs-Ergebnisse: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxx.net;yyy.com; dmarc=fail action=quarantine header.from=zzz.gov;compauth=fail reason=000

DMARC-Eintrag mit Richtlinie „reject“

Authentifizierungs-Ergebnisse: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxx.net;yyy.com; dmarc=fail action=oreject header.from=zzz.edu;compauth=fail reason=000

HINWEIS: Eine Beschreibung der Header-Felder für Microsoft 365-Nachrichten finden Sie hier.

Wie Sie aus den oben aufgeführten Headern ersehen können, ist es möglich, nicht-authentifizierte eingehende E-Mails von einer Domain mit „Reject“-Richtlinie durch die Zeichenfolge „dmarc=fail action=oreject“ zu identifizieren.

Im Folgenden werden die Schritte beschrieben, mit denen Sie die Exchange-Regel zur Ablehnung solcher eingehenden E-Mails konfigurieren können:

- Melden Sie sich beim Exchange Online-Portal an.

- Gehen Sie zu Mail Flow -> Regeln

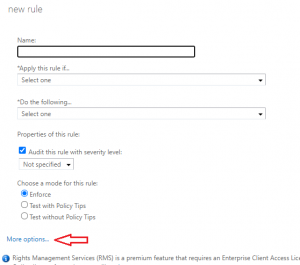

- Klicken Sie auf „Weitere Optionen…“, um erweiterte Einstellungen anzuzeigen

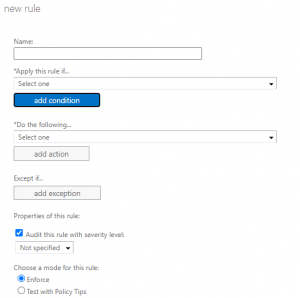

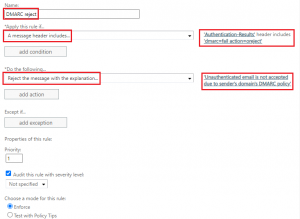

- Benennen Sie die Regel

- Wählen Sie im Dropdown-Menü „Diese Regel anwenden, wenn…“ die Option „Ein Nachrichten-Header…“ und wählen Sie „enthält eines dieser Wörter“.

- Im Feld „Header-Name angeben“ Authentication-Results

- Im Feld „Wörter oder Ausdrücke angeben“ dmarc=fail action=oreject

- Wählen Sie dann im Dropdown-Menü „Folgendes tun…“ die Option „Nachricht blockieren…“ und wählen Sie „Nachricht ablehnen und Erklärung einbeziehen“

- Danach geben Sie einen erklärenden Nachrichtentext ein, z. B. „Unauthentifizierte E-Mail wird aufgrund der DMARC-Richtlinie der Absender-Domain nicht akzeptiert“.

- Wenn Sie keine Erklärung an den Absender senden möchten, können Sie die Option „Nachricht löschen, ohne jemanden zu benachrichtigen“ wählen.

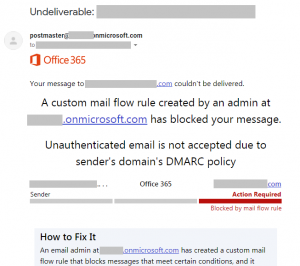

Wenn Sie nun versuchen, eine gefälschte E-Mail an das Microsoft 365- / EO-Postfach zu senden, erhalten Sie einen Bericht über die Nicht-Zustellung, ähnlich wie im Screenshot zu sehen.

In ähnlicher Weise enthält der Bericht über gebouncte E-Mails auch die Zeile mit dem Diagnosefehlercode:

Reported error: 550 5.7.1 TRANSPORT.RULES.RejectMessage; the message was rejected by organization policy

DMARC-, SPF- und DKIM-Implementierungsanleitung für HostGator

Eine schrittweise Anleitung zum Hinzufügen eines DMARC-Eintrags zu DNS

So aktivieren Sie SPF und DKIM in cPanel

Hinzufügen eines DMARC-Eintrags zu AWS DNS-Route 53

Hinzufügen eines DMARC-Eintrags zu GoDaddy in 3 einfachen Schritten