Si tu dominio tiene una política de rechazo DMARC preestablecida, puede que te interese de qué manera tus clientes que usan servicios de correo Microsoft están protegidos contra correos que roban tu identidad y son enviados por parte de tu dominio. ¿Acaso Microsoft se adhiere a las normativas de rechazo para correos no autenticados siguiendo los protocolos conocidos?

Puede que te sorprenda, pero la realidad es que puede que este no sea el caso.

¿Qué sucede con un correo que no pasa el chequeo DMARC en Microsoft 365?

Si tienes amigos o conocidos que usen Microsoft 365 (o Exchange en línea) también puedes enviarles correos usando una identificación falseada. Dichos esto debemos tener en cuenta que, si su cuenta Exchange no tiene una configuración específica para identificar correos con identificación errónea, este utilizara los procesos de chequeo automáticos, lo cual enviará estos correos al buzón de correo basura.

Uno de los aspectos más frustrantes de esta situación es que los mensajes con identidad falsificada pueden venir de un dominio con una marca establecida para el cual Microsoft tiene un avatar determinado (servicios tales como PayPal, Twitter, Adobe, Apple entre otros) Estos mensajes caen en el buzón de correo basura mostrando el avatar verificado del emisor, lo cual puede causar confusión y hacer creer al usuario que el correo viene de un remitente legítimo.

¿Por qué sucede esto? Puedes conseguir una descripción detallada indicando como Microsoft maneja Exchange en línea y los correos entrantes que fallan el chequeo DMARC en su servicio Knowledge Base del cual extraemos una parte:

“Si la política DMARC del servidor que remite es p=reject, EOP marcará el mensaje como falso en lugar de rechazarlo. En pocas palabras, para cualquier correo que llegue al buzón de entrada, Microsoft 365 tratará p=reject y p=quarantine de la misma forma. Los administradores pueden definir las acciones a tomar con los mensajes que son clasificados como falsos, con políticas anti phishing.

Microsoft 365 está configurado de esta forma dado que correos legítimos pueden fallar el chequeo DMARC. Por ejemplo, un mensaje que falla este chequeo y es enviado a partir de una lista de correo, puede ser reenviado a otros participantes de la lista. Si Microsoft 365 rechaza estos mensajes, los usuarios podrían dejar de recibir correo legítimo sin forma de poder recuperarlo. Estos mensajes que fallan el chequeo DMARC son marcados como spam y no son rechazados”

¿Cómo podemos rechazar correos no autenticados en Exchange?

Mientras el manejo de correos falsos dirigidos a buzones Outlook o Hotmail está en manos de Microsoft, las compañías que usan Microsoft 365 o EO tiene la posibilidad de configurar Exchange para rechazar correos no autenticados y proteger a sus usuarios con una política de rechazo DMARC apropiada.

Si tu organización usa Microsoft 365 o EO y tu dominio está protegido con políticas de rechazo DMARC, tu administrador de Exchange puede ser configurado para rechazar correos no autenticados y así poder incrementar la protección de tus usuarios contra ataques phishing que sean enviados desde tu dominio.

Podemos ver los encabezados de los mensajes recibidos en Exchange en línea de otros dominios que tienen diferentes configuraciones DMARC.

No existe registro DMARC

Resultados de la autenticación: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxxd.net;yyy.com; dmarc=none action=none header.from=zzz.edu;compauth=fail reason=001

Registro DMARC con política “none”

Resultados de la autenticación: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxx.net;yyy.com; dmarc=fail action=none header.from=zzz.org;compauth=fail reason=001

Registro DMARC con poltica de “cuarentena”

Resultados de la autenticación: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxx.net;yyy.com; dmarc=fail action=quarantine header.from=zzz.gov;compauth=fail reason=000

Registro DMARC con política de “rechazo”

Resultados de la autenticación: spf=pass (sender IP is n.n.n.n) smtp.mailfrom=xxx.net; yyy.com; dkim=pass (signature was verified)

header.d=xxx.net;yyy.com; dmarc=fail action=oreject header.from=zzz.edu;compauth=fail reason=000

NOTA: La descripción del encabezado de los mensajes en Microsoft 365 puede conseguirse aquí.

Como puedes ver en los encabezados que acabamos de listar, es posible identificar correos no autenticados desde un dominio con una política de rechazo unida por el enlace “dmarc=fail action=oreject”

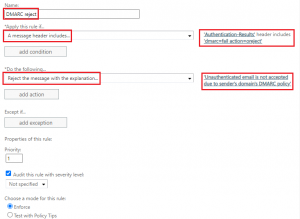

Estos son los pasos para configurar las reglas de rechazo en Exchange para todos los correos en tráfico entrantes:

- Accede a tu portal Exchange

- Ve a la opción “Flujo de correo” y luego a “reglas”

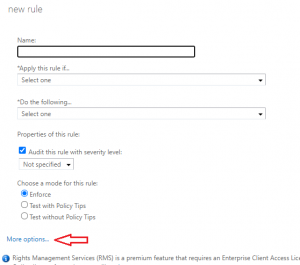

- Haz clic en la opción “más opciones” para mostrar las configuraciones avanzadas

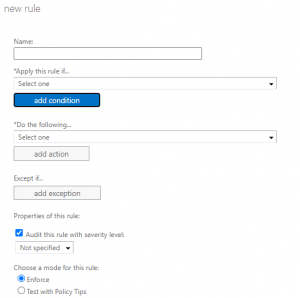

- Establece la regla en “aplicar esta regla si…” luego selecciona la opción posterior “Un encabezado de mensaje” y elige “que incluya cualquiera de estas palabras”

- En la sección “especificar nombre en el encabezado” escribe los resultados de la autenticación

- En la sección “especificar palabras o frases” escribe dmarc=fail action=oreject y luego en la sección “Hacer la siguiente acción…” elige la opción posterior a “Bloquear mensaje…” y elige “rechazar el mensaje…” e incluye una explicación.

- Después de hacer estos pasos, puedes redactar el mensaje que justifica la acción, por ejemplo “Correo sin autenticar no puede ser procesado por las políticas DMARC del remitente”

- Si prefieres no enviar explicación alguna al destinatario, puedes elegir la opción “borrar mensaje sin notificar a nadie”

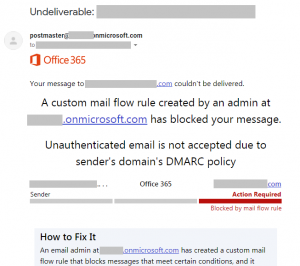

Si intentas enviar un correo falseado a un buzón de entrada usando Microsoft 365 o EO recibirás un reporte indicando el fallo al momento de envío tal como se ve en la captura de pantalla anexa.

De manera similar, el reporte con el correo rechazado también contiene una línea de diagnóstico indicando el código del error tal como se ve a continuación:

Error reportado: 550 5.7.1 TRANSPORT.RULES.RejectMessage; este mensaje fue rechazado por las políticas de seguridad de la organización.

Guía de implementación DMARC, SPF y DKIM para Hostgator

Cómo añadir registros DMARC a tu DNS: guía paso a paso

Guía para implementar DMARC, SPF y DKIM en DreamHost

Como activar SPF y DKIM en cPanel

¿Cómo configurar DMARC sin ayuda de soporte técnico?