Para poder añadir OpenDKIM de forma exitosa a un DNS usando Linux necesitas entender algunos términos y ciertas especificaciones.

3 términos que debes conocer para añadir DKIM a un DNS

- Los términos básicos son autenticación de correos, registros DNS y otros conceptos relacionados.

- Proceso de autenticación para DMARC y correos electrónicos

- Anatomía de recursos DMARC en registros de un DNS

Si aún tienes dudas acerca de la utilidad de añadir OpenDKIM a tu DNS, te presentamos algo de información interesante y algunos hechos que ilustran cómo esta medida es beneficiosa para incrementar la confianza en tu negocio. La confianza es un factor que incrementa tu perfil ante tus clientes y eso es algo a lo que no puedes ponerle precio.

Si ya estás convencido de la importancia de añadir OpenDKIM a tu DNS para proteger debidamente tus correos, prosigamos con la información:

¿Por qué evaluamos la importancia de la protección de tus correos electrónicos?

Los servicios de protección para correos electrónicos de EasyDMARC mantienen tu negocio a salvo de ataques cibernéticos, especialmente de robos de identidad o phishing. La protección de tus correos electrónicos no es la única necesidad básica de los negocios, pero es algo que ayuda a construir el factor de confiabilidad en tu negocio, así como tu posicionamiento como figura de autoridad en tu ramo en el presente y futuro de tu empresa.

Soluciones EasyDMARC

Entendemos que tengas preocupaciones sobre riesgos cibernéticos. En estos tiempos la seguridad de tus clientes garantiza el futuro de tu empresa, por lo que hacemos de tu negocio nuestra mayor prioridad. La protección de tus correos es esencial para un flujo de comunicación sin spam, phishing o fraude.

Te sugerimos utilizar una serie de herramientas asombrosas y soluciones de avanzada que pueden ser utilizadas por individuos u organizaciones de todas las esferas sociales. Sin duda alguna, estas soluciones enfocadas en tu flujo de datos te aseguran la mejor seguridad para tu negocio. Es por eso que el uso de EasyDMARC es mucho más fácil de entender, adoptar y mantener en el tiempo. Así como te ofrecemos protección de avanzada a tus correos, también hacemos que tus herramientas de comunicación tengan el apoyo de soluciones de avanzada.

En EasyDMARC te ofrecemos herramientas con un diseño sólido y fáciles de implementar que te ofrecen completa visibilidad de tu dominio para que puedas monitorear todos los aspectos relevantes a tu negocio con constantes reportes y alertas.

¿Sabías que las amenazas cibernéticas tienen un costo global anual de al menos 5,3 billones de dólares? Lo que hace más preocupante esta situación es que las herramientas usadas para protección sólo son capaces de detectar malware.

EasyDMARC te provee instrucciones paso por paso para ayudarte a configurar, instalar y añadir OpenDKIM en tu DNS para múltiples dominós usando Postfix en Linux.

Tecnologías de autenticación para correos electrónicos

La autenticación de correos electrónicos no es algo nuevo en la industria IT, ya hemos visto su surgimiento en la superficie por más de una década. Las bases de esta tecnología pueden conseguirse en la década de los 80’ cuando se estableció el primer protocolo de correo simple (SMTP en sus siglas en inglés), las preocupaciones para la verificación de correos ya eran persistentes en ese entonces. Desafortunadamente, los protocolos de SMTP no resuelven para nada los problemas de correos fraudulentos.

En este punto muchas veces es suficiente con decir que “la infraestructura de tus correos hace su trabajo tras la escena” lo cual está más que establecido con la premisa de que los registros DNS y la autenticación de correos, el seguimiento a la apertura y clics en los enlaces internos, la alineación de dominios y los contenidos entrelazados en los encabezados de tus correos juegan un rol indispensable ya que todos estos elementos combinados aseguran que tus usuarios tengan un acceso fácil y seguro a tu contenido en sus buzones.

La autenticación de correos resuelve los problemas de phishing

Manejar la seguridad de los correos electrónicos se hace mucho más difícil cuando los spammers y bots trabajan a escondidas. Los spammers y hackers ganan mucho dinero con sus actividades, el phishing también es bastante lucrativo. Muchas veces un “spammer” oculta su identidad para prevenir rastreos mientras utiliza múltiples cuentas de correo, lo cual causa muchos problemas para poder rastrear el mensaje de vuelta a la fuente. Es por eso que existen los protocolos SPF, DKIM y DMARC para incrementar la seguridad al máximo de tus direcciones de correo.

Esto es lo que significan cada uno de estos términos:

- SPF – (Sender Policy Framework) o Esquema de políticas del remitente

- DKIM – (DomainKeys Identified Mail) o Claves de dominio para la identificación de correos

- DMARC – (Domain-based Message Authentication, Reporting & Conformance) o Autenticación de Dominio basado en mensajes, reportes y conformidad

Después de armar una configuración mágica combinada con un script robusto usando software libre, tenemos la posibilidad de tener un encuentro con un servidor capaz de convertirse en un solucionador de problemas para correos con múltiples dominios. Los pasos que mostramos a continuación se adhieren estrictamente en asistirte para ofrecer la solución que necesitas.

Puedes bajar el script aquí.

Configura OpenDKIM para múltiples dominios con Postfix y Linux con este script:

#!/bin/bash

if [[ «$1» != «INSTALL» ]]

then

echo «Note: please run from root user»

echo «This script will generate keys for domain and install openDkim postfix on this host»

echo «to process please use $0 INSTALL»

exit

fi

echo -n ‘Enter Domain name : ‘

read domain_global

echo ‘Specifies the selector, or name, of the key pair generated’

echo -n ‘Enter group name/DNS (node|mail) : ‘

read group_name

echo Install opendkim and posfix

apt-get install -y opendkim opendkim-tools postfix mailutils

mkdir -p /etc/opendkim/${domain_global} &>/dev/null

echo ______________________________________________________________________________________

echo «Generate key for ${domain_global}:${group_name}»

opendkim-genkey -D /etc/opendkim/${domain_global} -d $domain_global -s $group_name

echo ______________________________________________________________________________________

echo ‘Update keytable file’

echo «${group_name}._domainkey.${domain_global} ${domain_global}:${group_name}:/etc/opendkim/${domain_global}/${group_name}.private» >> /etc/opendkim/keytable

echo ______________________________________________________________________________________

echo ‘Update signingtable file’

echo ${domain_global} ${group_name}._domainkey.${domain_global} >> /etc/opendkim/signingtable

echo ______________________________________________________________________________________

echo Configure OpenDKIM

echo ‘SOCKET=»local:/var/spool/postfix/var/run/opendkim/opendkim.sock»‘ > /etc/default/opendkim

mkdir -p /var/spool/postfix/var/run/opendkim &>/dev/null

cat > /etc/opendkim.conf <<EOF

Syslog yes

SyslogSuccess yes

LogWhy yes

UMask 002

SoftwareHeader yes

OversignHeaders From

Canonicalization relaxed/relaxed

KeyTable file:/etc/opendkim/keytable

SigningTable file:/etc/opendkim/signingtable

EOF

echo ______________________________________________________________________________________

echo ‘Configure postfix ‘

postconf -e milter_default_action=accept

postconf -e milter_protocol=2

postconf -e smtpd_milters=unix:/var/run/opendkim/opendkim.sock

postconf -e non_smtpd_milters=unix:/var/run/opendkim/opendkim.sock

Descarga y cambia el nombre del archivo .TXT a un script bash ejecutable.

Ahora vamos paso por paso con cada línea de instalación del script

Primero debes correr el script desde un usuario base, el script generará claves para cada dominio e instalará OpenDKIM y Postfix en el huésped del dominio.

Ingresa el nombre del dominio, especifica el selector después del script y este generará la configuración más apropiada.

Después de hacer la instalación de forma exitosa, debes añadir los registros DNS más importantes de tu dominio.

SPF – (Sender Policy Framework) o Esquema de políticas del remitente

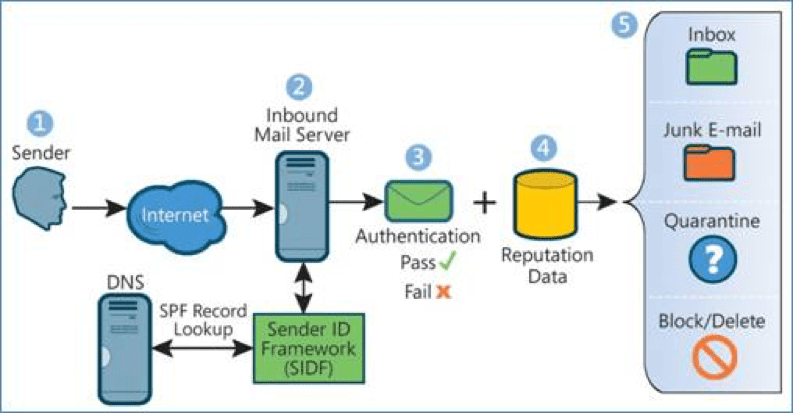

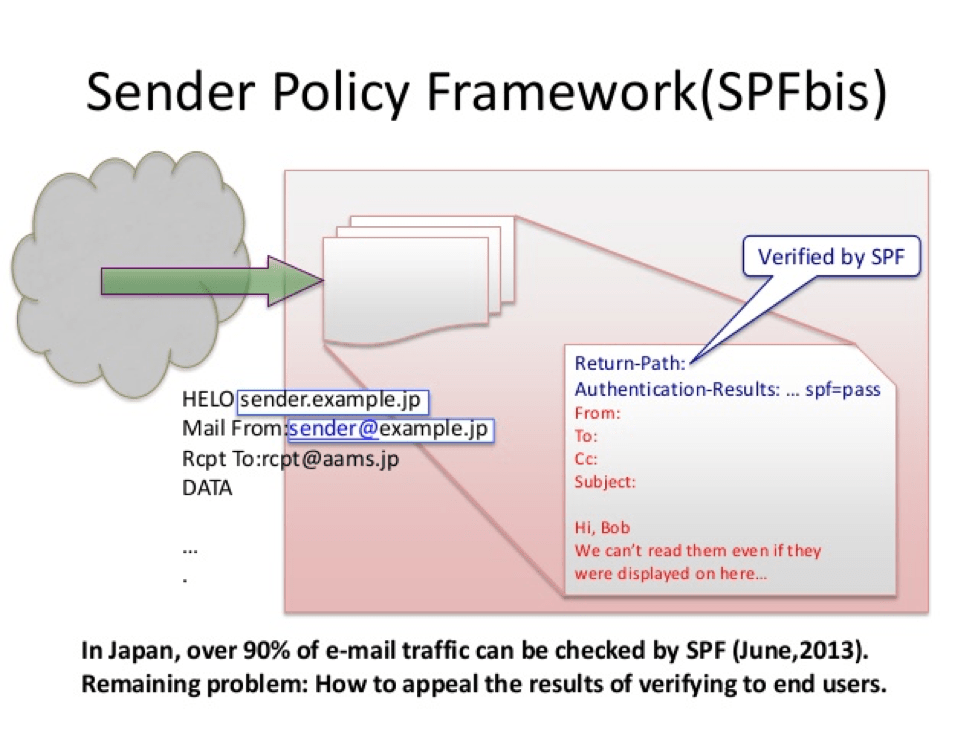

Esto es un sistema de validación de correos electrónicos que detecta correos que roban tu identidad proveyendo un mecanismo que también permite al sistema de intercambio de correo chequear el correo que entra de un dominio específico de acuerdo a la información que se tiene del servicio de hosting autorizado por los administradores del dominio.

Esto puede lograrse fácilmente a través de la configuración de tu registro SPF usando nuestra herramienta EasyDMARC.

Con SPF, los mensajes que no pasen directamente por las rutas de retorno designadas por el servidor serán considerados como correos falsos. Es un tipo de semántica compatible con prácticas existentes pero que incluye dos excepciones: correos generados vía web y reenvíos literales. Ambos casos necesitan hacer uso de SRS para obtener mejores resultados.

DKIM – (DomainKeys Identified Mail) o Claves de dominio para la identificación de correos es un protocolo que le permite a un usuario, organización o a particulares con roles administrativos que sean dueños de un dominio, reclamar parte de la responsabilidad por el envío de un mensaje a través de la asociación del dominio con el mensaje que se ha enviado. Este es un mecanismo de autenticación que permite proteger tanto a remitentes como destinatarios de correos falsos o ataques de phishing. Los correos falsos son amenazas serias para todas las partes involucradas en el intercambio de correos. Nuestra herramienta de configuración DKIM hace magia en este tipo de chequeos.

DKIM – (DomainKeys Identified Mail) o Claves de dominio para la identificación de correos

¿Qué es DMARC?

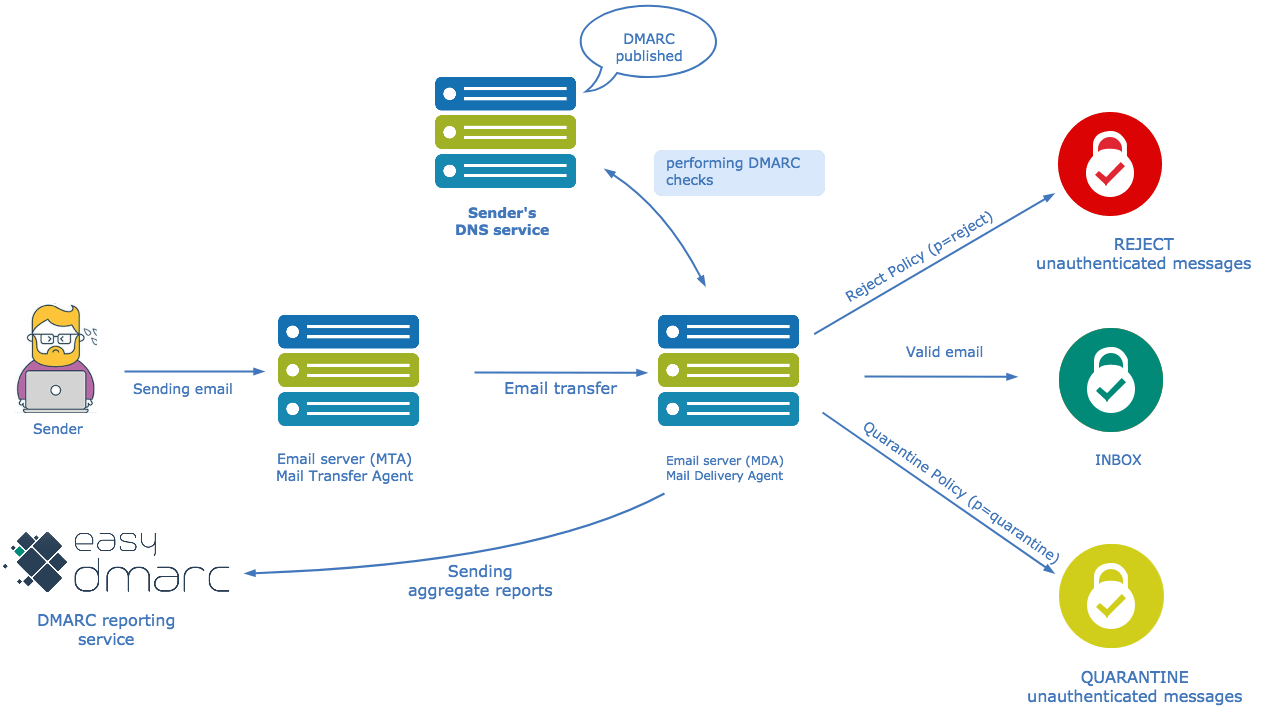

Antes de proseguir tomemos un momento para entender lo que es DMARC. DMARC, cuyas siglas en ingles significan “Domain-based Message Authentication, Reporting & Conformance” o Autenticación de Dominio basado en mensajes, reportes y conformidad, es un protocolo que protege a organizaciones y negocios de ataques que comprometen sus servicios y les permite recibir reportes DMARC acerca del estatus de sus servidores. DMARC funciona gracias a los protocolos SPF y DKIM que permiten que el remitente y el destinatario puedan cooperar en el envío y recepción de correos autenticados.

¿Qué es EasyDMARC Trust?

Con las herramientas de v puedes proteger a los destinatarios incluidos en la infraestructura de correos de mensajes que pueden robar tu identidad. La herramienta también protege tu dominio de usos ilegítimos, así como de la generación de contenido spam por parte de tu página.

La meta de DMARC es construir un sistema de remitentes y destinatarios que colaboren para mejorar las prácticas de autenticación de correos que permitan que los destinatarios puedan rechazar los correos no autenticados de una manera más eficiente. En EasyDMARC usamos herramientas y mecanismos de reporte para DMARC. Puedes revisar dichas herramientas haciendo clic aquí. DMARC determina cuales son las fuentes de correos legítimas. Si un mensaje no pasa la autenticación DMARC este es descartado como un mensaje “no alineado”. Por ejemplo, en un escenario donde el destinatario usa protocolos SPF y DKIM y filtros de spam, el flujo de correo luce como se aprecia a continuación:

Anatomía de Recursos DMARC en el registro del DNS

Las políticas DMARC están publicadas en el DNS con un archivo .TXT como fuente de registro (RR). Como ya hemos mencionado, este anunció lo que un receptor de correos debería hacer con correos no alineados al momento de recibirlos.

Considera el ejemplo de DMARC TXT RR para el dominio que “sender.easydmarc.com” se puede apreciar de la siguiente manera

“v=DMARC1;p=reject;pct=100;rua=mailto:[email protected]”

Cómo los remitentes pueden implementar DMARC en cinco simples pasos

DMARC está basado en la experiencia real de la mayoría de los proveedores de correo a nivel mundial, quienes continuamente implementan DKIM y SPF. Esta especificación toma en cuenta el hecho de que es casi imposible para una organización pasar un switch en su producción.

Hay muchos métodos que permiten “estrangular” el proceso mediante el cual funciona DMARC para que todas las partes incluidas permitan que funcione al mismo tiempo.

- Primero implementa DKIM y SPF, asegúrate de cubrir todas las bases

- Asegúrate de que todos tus proveedores esté correctamente alineados con sus respectivos identificadores

- Pública el registro DMARC con la etiqueta “none” para las políticas de implementación, en donde se solicitan los reportes de data.

- Analiza la data y modifica los flujos de correo de la manera más apropiada.

- Modifica las etiquetas de tus políticas DMARC de “none” a “quarantine” para rechazar a medidas que ganes más experiencia con el uso de las herramientas.

Si necesitas más detalles, puedes chequear los siguientes enlaces:

Chequea nuestros artículos sobre otros temas similares:

Como chequear registros SPF con las herramientas EasyDMARC