Um OpenDKIM erfolgreich zu DNS unter Linux hinzuzufügen, müssen Sie einige grundlegende Begriffe und Tipps verstehen.

3 Begriffe, die man kennen muss, um DKIM zu DNS hinzuzufügen

- Die Grundbegriffe der E-Mail-Authentifizierung, DNS-Einträge und andere verwandte Konzepte.

- DMARC und der E-Mail-Authentifizierungsprozess.

- Anatomie eines DMARC-Ressourceneintrags im DNS.

Wenn Sie immer noch zögern, OpenDKIM zu DNS hinzuzufügen oder nicht, finden Sie hier interessante Informationen und Fakten, um sicherzustellen, dass der E-Mail-Schutz für Ihr Unternehmen vertrauenswürdig ist. Und beim Thema Vertrauen sollten Sie nicht am Geld sparen.

Jetzt sind Sie davon überzeugt, dass es für Ihren E-Mail-Schutz wichtig ist, DKIM zu DNS hinzuzufügen. Gehen wir es also durch.

Warum bewerten wir die Bedeutung des E-Mail-Schutzes?

Die E-Mail-Schutzdienste von Easydmarc machen Ihr Unternehmen sicher vor Cyberangriffen und insbesondere vor Phishing und Spoofing. E-Mail-Schutz ist nicht nur das primäre Bedürfnis des Unternehmens, sondern auch das Vertrauen, die Autorität und die Zukunft Ihres Unternehmens.

EasyDMARC-Lösung

Wir verstehen Ihre Besorgnis über Cyber-Risiken. Und weil heutzutage das Vertrauen der Kunden die beste Zukunft ist, machen wir das Vertrauen Ihres Unternehmens zu unserer obersten Priorität. E-Mail-Schutz ist das, was Sie in eine strahlende Zukunft ohne Spam, Phishing und Betrug führt.

Wir bieten Einzelpersonen und Organisationen aller Bereiche und Größen großartige Tools und fortschrittliche Lösungen. Eine datengesteuerte Lösung gewährleistet zweifelsohne höchste Sicherheit für Ihre Geschäfts-E-Mails, dennoch ist die Aktivierung von DMARC viel einfacher zu verstehen, zu übernehmen und zu pflegen. Während wir also fortschrittliche E-Mail-Schutzdienste anbieten, gewährleisten wir mit unseren datengesteuerten Technologien auch das Vertrauen und die Zuverlässigkeit Ihres Unternehmens. Bei EasyDMARC bieten wir eine gut gestaltete und benutzerfreundliche Plattform, um die volle Sichtbarkeit Ihrer Domain zu erhalten, damit Sie die Überwachung durchführen und Berichte oder Warnungen erhalten können.

Wussten Sie, dass sich die Kosten für Unternehmen durch Bedrohungen auf mehr als 5,3 Milliarden US-Dollar belaufen und von Lösungen, die sich auf Malware beschränken, nicht erkannt werden können?

EasyDMARC bietet außerdem eine Schritt-für-Schritt-Anleitung für die Einrichtung, Installation und das Hinzufügen von OpenDKIM zu DNS für Multi-Domains mit Postfix unter Linux.

Technologien zur E-Mail-Authentifizierung

Die E-Mail-Authentifizierung ist in der IT-Branche nicht neu, sondern kam bereits vor zehn Jahren auf den Markt. Seit den 1980er Jahren, als das Simple Mail Protocol (SMTP) entwickelt wurde, wird das Thema E-Mail-Authentifizierung von Tag zu Tag beliebter und gewinnt stetig an Bedeutung. Leider löst das SMTP-Protokoll das Problem der betrügerischen und heimtückischen E-Mails überhaupt nicht.

Es stimmt, dass „die E-Mail-Infrastruktur hinter den Kulissen liegt“, denn DNS-Einträge, E-Mail-Authentifizierung, Öffnungs- und Klickverfolgung, Domain-Ausrichtung und die in den E-Mail-Headern eingebetteten Inhalte spielen eine unverzichtbare Rolle, da sie alle zusammen den reibungslosen Ablauf und den einfachen Zugriff eines Benutzers auf einen Posteingang und dessen Inhalt gewährleisten.

E-Mail-Authentifizierung löst Phishing-Probleme

Es wird immer schwieriger, alle E-Mail-Sicherheitsprobleme in den Griff zu bekommen, wenn „Spammer“ und Bots im Hintergrund agieren. Spammer und Hacker verdienen ihr Geld damit, und Phishing ist einfach und schnell. Manchmal verbergen Spammer ihre Identität, um nicht aufgespürt zu werden, und arbeiten oft mit gefälschten E-Mail-Adressen, was die Rückverfolgung einer Nachricht zu ihrer Quelle erheblich erschwert. Daher gewährleisten SPF, DKIM und DMARC die maximale Sicherheit von E-Mail-Adressen, was von entscheidender Bedeutung ist. Dazu gehören die folgenden Begriffe:

- Sender Policy Framework (SPF)

- DomainKeys Identified Mail (DKIM).

- DMARC- Domain-based Message Authentication, Reporting & Conformance.

Nach der Erstellung eines magischen Setup-Skripts in Verbindung mit einem Open-Source-Softwarepaket, das eine reibungslose Umwandlung eines Servers in einen Problemlöser für E-Mails mit mehreren Domains ermöglicht, helfen die folgenden Schritte bei strikter Einhaltung, das gewünschte Ergebnis zu erzielen.

Sie können unser magisches Skript hier herunterladen.

Mit dem Skript können Sie OpenDKIM für mehrere Domains mit Postfix unter Linux einrichten und konfigurieren.

#!/bin/bash

if [[ „$1“ != „INSTALL“ ]]

then

echo „Note: please run from root user“

echo „This script will generate keys for domain and install openDkim postfix on this host“

echo „to process please use $0 INSTALL“

exit

fi

echo -n ‚Enter Domain name : ‚

read domain_global

echo ‚Specifies the selector, or name, of the key pair generated‘

echo -n ‚Enter group name/DNS (node|mail) : ‚

read group_name

echo Install opendkim and posfix

apt-get install -y opendkim opendkim-tools postfix mailutils

mkdir -p /etc/opendkim/${domain_global} &>/dev/null

echo ______________________________________________________________________________________

echo „Generate key for ${domain_global}:${group_name}“

opendkim-genkey -D /etc/opendkim/${domain_global} -d $domain_global -s $group_name

echo ______________________________________________________________________________________

echo ‚Update keytable file‘

echo „${group_name}._domainkey.${domain_global} ${domain_global}:${group_name}:/etc/opendkim/${domain_global}/${group_name}.private“ >> /etc/opendkim/keytable

echo ______________________________________________________________________________________

echo ‚Update signingtable file‘

echo ${domain_global} ${group_name}._domainkey.${domain_global} >> /etc/opendkim/signingtable

echo ______________________________________________________________________________________

echo Configure OpenDKIM

echo ‚SOCKET=“local:/var/spool/postfix/var/run/opendkim/opendkim.sock“‚ > /etc/default/opendkim

mkdir -p /var/spool/postfix/var/run/opendkim &>/dev/null

cat > /etc/opendkim.conf <<EOF

Syslog yes

SyslogSuccess yes

LogWhy yes

UMask 002

SoftwareHeader yes

OversignHeaders From

Canonicalization relaxed/relaxed

KeyTable file:/etc/opendkim/keytable

SigningTable file:/etc/opendkim/signingtable

EOF

echo ______________________________________________________________________________________

echo ‚Configure postfix ‚

postconf -e milter_default_action=accept

postconf -e milter_protocol=2

postconf -e smtpd_milters=unix:/var/run/opendkim/opendkim.sock

postconf -e non_smtpd_milters=unix:/var/run/opendkim/opendkim.sock

Laden Sie die txt-Datei herunter und benennen Sie sie in ein ausführbares Bash-Skript um.

Gehen wir Schritt für Schritt die Zeilen unseres Installationsskripts durch

Sie müssen das Skript als root-Benutzer ausführen. Das Skript generiert Schlüssel für eine Domain und installiert OpenDkim und Postfix auf dem Host.

Geben Sie einen Domain-Namen ein und geben Sie den Selektor an, nachdem das Skript die entsprechenden Konfigurationen erstellt hat.

Nach der erfolgreichen Installation müssen Sie sehr wichtige DNS-Einträge für Ihre Domain hinzufügen.

Wir werden uns nun die einzelnen Konzepte der E-Mail-Authentifizierung nacheinander anschauen.

Sender Policy Framework (SPF)

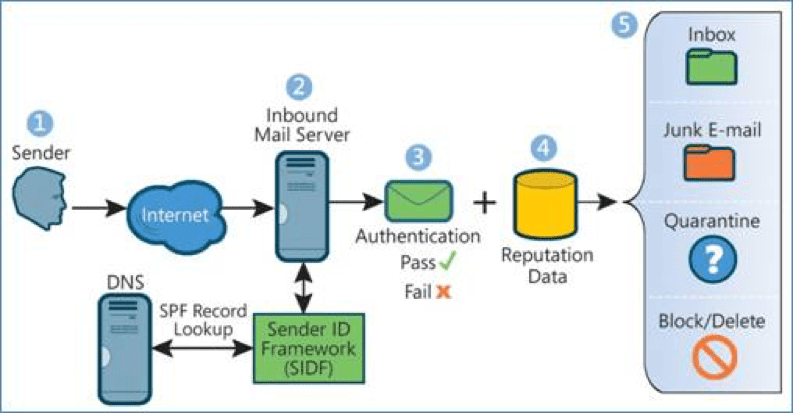

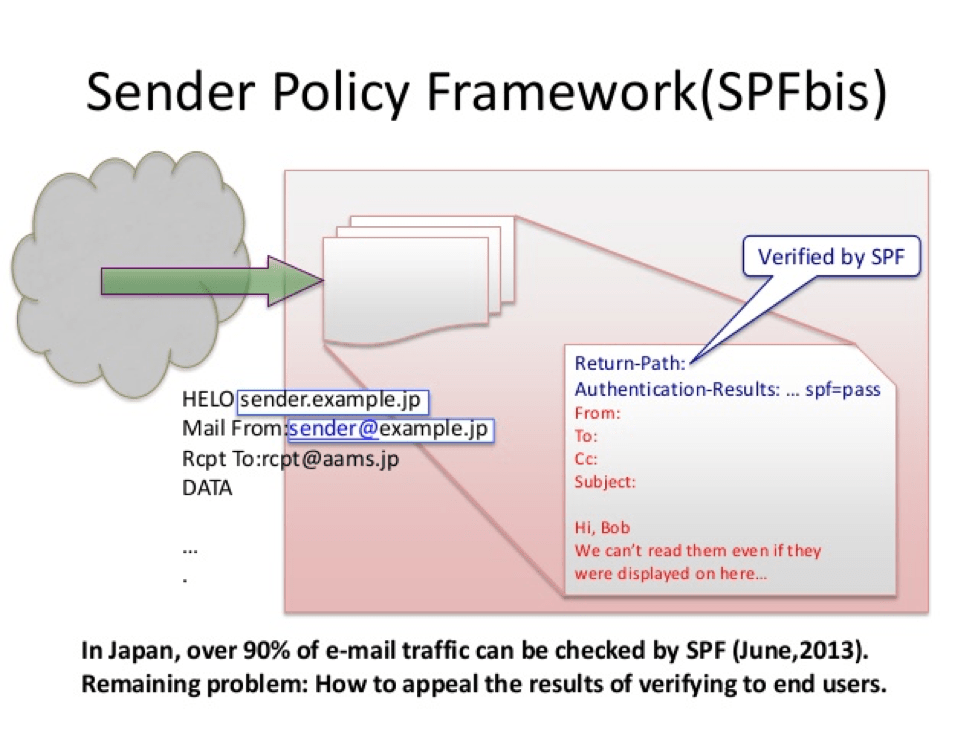

Hierbei handelt es sich um ein einfaches E-Mail-Validierungssystem, das E-Mail-Spoofing erkennt, indem es einen Mechanismus bereitstellt, der es den empfangenden E-Mail-Austauschstellen ermöglicht, zu überprüfen, ob eingehende E-Mails von einer Domain von einem Host stammen, der von den Administratoren dieser Domain autorisiert wurde.

Dies kann durch die Konfiguration Ihres SPF-Eintrags mit unserem SPF-Assistenten erreicht werden.

Im Rahmen des SPF werden Nachrichten, die nicht direkt von den für den Rückweg vorgesehenen Ausgangsservern stammen, als gefälscht betrachtet. Diese Semantik ist mit zwei Ausnahmen mit den bestehenden Praktiken kompatibel: Web-generierte E-Mails und direkte Weiterleitung. In diesen beiden Fällen sollte SRS implementiert werden, um optimale Ergebnisse zu erzielen.

DKIM – DomainKeys Identified Mail (DKIM) ist ein Protokoll, das es einer Person, Rolle oder Organisation, die Eigentümer einer signierten Domain ist, erlaubt, eine gewisse Verantwortung für eine Nachricht zu beanspruchen, indem die Domain mit der Nachricht verknüpft wird. Dies ist ein wichtiger Authentifizierungsmechanismus, der sowohl E-Mail-Empfänger als auch Absender vor gefälschten und Phishing-E-Mails schützt. Gefälschte E-Mails sind eine ernsthafte Bedrohung für alle Parteien in einem E-Mail-Austausch. Unseren Assistenten für die DKIM-Konfiguration und -Überprüfung finden Sie hier.

Was ist DMARC?

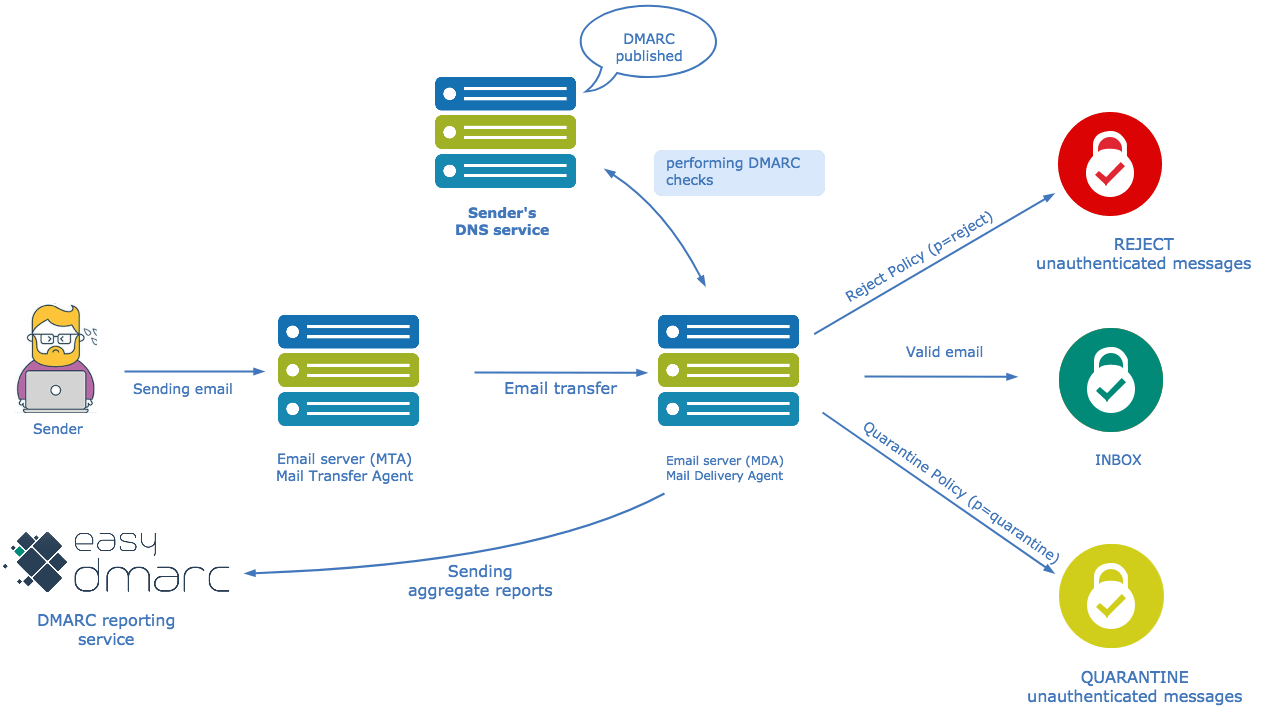

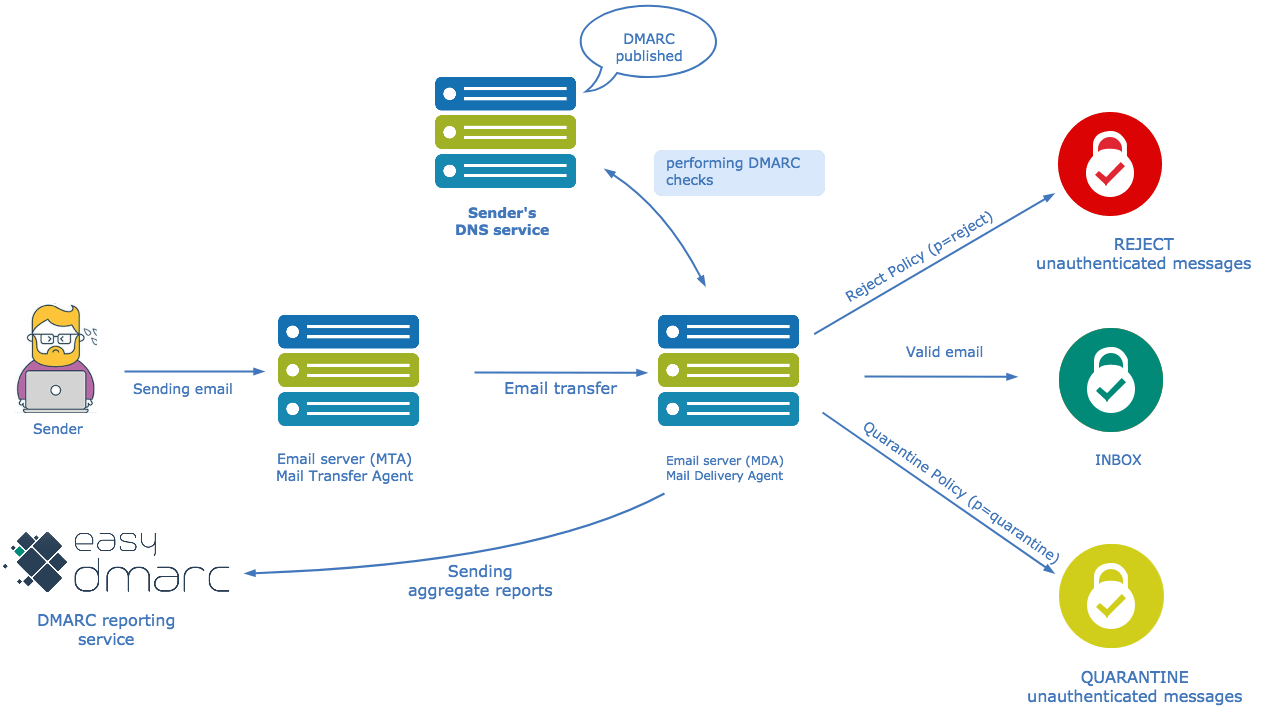

Bevor wir weitermachen, sollten wir verstehen, was DMARC ist. DMARC (Domain-based Message Authentication Reporting and Conformance) ist ein E-Mail-Validierungs- und Berichtsprotokoll, das Ihnen hilft, Ihre E-Mail-Infrastruktur vor Spoofing- oder Phishing-Angriffen zu schützen. DMARC erfüllt die Anforderungen Ihres Unternehmens an die Authentifizierung eingehender E-Mails. DMARC basiert auf den beiden Basisprotokollen SPF und DKIM, die es einem Empfänger und einem Absender ermöglichen, miteinander zu kooperieren, um E-Mails durch SPF des Absenders und DKIM des Empfängers zu authentifizieren.

Was ist EasyDMARC Trust?

Mit den DMARC TRUST-Tools schützen Sie die E-Mail-Infrastruktur Ihrer Empfänger vor gefälschten Nachrichten, und Ihre Domain vor unrechtmäßiger Nutzung und Spam-Inhalten, die in Ihrem Namen versendet werden.

Das Ziel von DMARC ist es, auf diesem System der Zusammenarbeit von Absendern und Empfängern aufzubauen, um die Authentifizierungspraktiken der Absender zu verbessern und die Empfänger in die Lage zu versetzen, nicht authentifizierte Nachrichten zurückzuweisen. Wir haben sehr nützliche Tools und Berichtsmechanismen für das DMARC, die Sie hier finden. DMARC stellt fest, ob es sich um echte oder nicht legitime E-Mail-Quellen handelt. Wenn die Nachricht also die DMARC-Authentifizierung nicht besteht, kann das Schicksal der „nicht authentifizierten“ Nachrichten geklärt werden. In einem Szenario, in dem ein Empfänger SPF und DKIM sowie seine eigenen Spam-Filter einsetzt, sieht der Ablauf wahrscheinlich wie folgt aus:

Anatomie eines DMARC-Ressourceneintrags im DNS

DMARC-Richtlinien werden im DNS als Text (TXT) Resource Records (RR) veröffentlicht. Wie bereits erwähnt, geben sie an, wie ein E-Mail-Empfänger mit nicht zugewiesenen E-Mails verfahren soll, die er erhält.

Ein Beispiel für eine DMARC TXT RR für die Domain „sender.easydmarc.com“ lautet wie folgt:

“v=DMARC1;p=reject;pct=100;rua=mailto:[email protected]”

Wie Absender DMARC in 5 einfachen Schritten einsetzen

DMARC basiert auf den praktischen Erfahrungen einiger der weltweit größten E-Mail-Versender und -Empfänger, die SPF und DKIM einsetzen. Die Spezifikation trägt der Tatsache Rechnung, dass es für eine Organisation nahezu unmöglich ist, einen Schalter auf Produktion umzulegen. Es gibt eine Reihe eingebauter Methoden zur „Drosselung“ der DMARC-Verarbeitung, so dass alle Parteien im Laufe der Zeit langsam in den vollen Einsatz gehen können.

- Setzen Sie DKIM und SPF ein. Zuerst müssen Sie die Grundlagen schaffen.

- Vergewissern Sie sich, dass Ihre Mailer die entsprechenden Bezeichner korrekt ausrichten.

- Veröffentlichen Sie einen DMARC-Eintrag mit der Markierung „none“ für die Richtlinien, die Datenberichte anfordern.

- Analysieren Sie die Daten und ändern Sie Ihren E-Mail-Verkehr entsprechend.

- Ändern Sie Ihre DMARC-Richtlinien-Flags von „none“ über „quarantine“ bis hin zu „reject“, wenn Sie Erfahrungen sammeln.

Wenn Sie mehr wissen wollen, finden Sie hier weitere Einzelheiten:

So überprüfen Sie SPF-Einträge mit EasyDMARC-Tools

Konvertierung eines Bildes in SVG für BIMI

Implementierung von DMARC mit EasyDMARC

Wie kann man den SPF-Eintrag optimieren?

Klaviyo SPF- und DKIM-Einrichtung: Schritt für Schritt